Quando si parla di malware, virus e ransomware si pensa principalmente a dei problemi che affliggano esclusivamente gli utenti Windows.

In realtà non è proprio cosi, infatti si è parlato di malware che affliggono anche sistemi Linux e considerando che i sistemi Unix/Linux vengono usati molto in ambito Server, diventa importante non comprometterli.

Stiamo parlando di KillDisk, si tratta di un ransomware, una tipologia di virus che blocca il computer, chiedendo un riscatto per riavere i propri file.

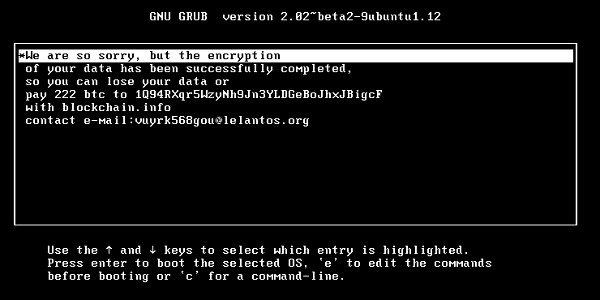

Una volta contratto il virus, nel GRUB loader verrà visualizzato un messaggio in cui viene notificato l’avvenuto criptaggio dei dati e la richiesta di riscatto:

In questo caso stiamo parlando di un riscatto pari a 222 Bitcoin, circa 250 mila dollari.

Secondi i ricercatori di ESET, sembra esserci una speranza in quanto sembra essere stato individuato un errore nel processo di criptografia, permettendo in alcuni casi, il ripristino dei file, in questo caso esclusivamente in ambiente Linux.

Per proteggersi da possibili rischi di infezione, basta usare le regole del buonsenso evitando di aprire allegati di email provenienti da indirizzi sconosciuti e fare un backup regolare dei propri dati.

Prestate Attenzione !!! 🙂

Lascia un commento