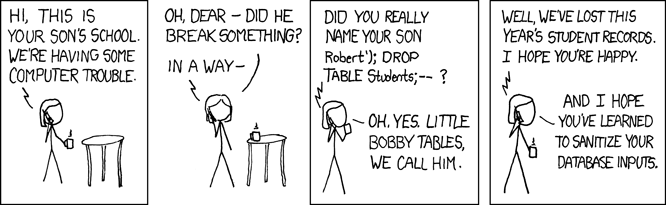

Ci sono sistemisti e sviluppatori (come anche in qualsiasi altra categoria lavorativa) che per colpa della loro supponenza restano ciechi ai problemi dei loro sistemi. Questi, in genere, non solo sono convinti che quello che hanno è “a prova di bomba” solo perché lo hanno realizzato loro, ma quando qualcuno (sia esso un’altra persona o, ad esempio, un software) prova ad avvisarli, questi reagiscono pensando che a sbagliare sia l’altra parte.

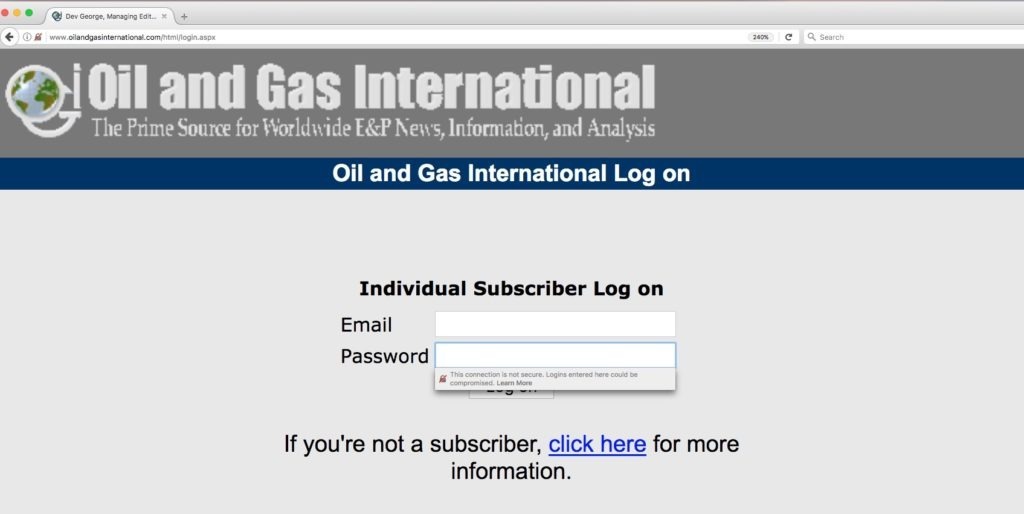

Questo è stato il caso “esilarante” (almeno per noi che lo vediamo dall’esterno) dell’utente dgeorge, che sviluppa il sito Oil&Gas International che, recentemente, ha iniziato a vedere un comportamento insolito del browser Firefox in accesso al suo sito:

Per i più “sgamati” (o quelli che sanno leggere tra le righe), il messaggio è decisamente chiaro, ma è stato interpretato con il punto di vista di cui sopra. George (questo il suo nome), ha pensato bene di segnalare a Mozilla questo comportamento come bug di Firefox:

Your notice of insecure password and/or log-in automatically appearing on the log-in for my website, Oil and Gas International, is not wanted and was put there without our permission … Please remove it immediately. We have our own security system, and it has never been breached in more than 15 years. Your notice is causing concern by our subscribers and is detrimental to our business.

Il vostro avviso di password e/o log-in insicura che appare automaticamente sulla log-in del mio sito, Oil and Gas International, non è desiderata ed è stato messa li senza il nostro permesso … Per favore, rimuovetela immediatamente. Abbiamo il nostro sistema di sicurezza che non è mail stato penetrato in più di 15 anni. Il vostro avviso sta causando preoccupazione ai nostri abbonati ed è dannoso al nostro business.

Quindi, non solo non ha letto con attenzione l’avviso che mostra Firefox (che indica la connessione come non sicura, poiché in protocollo http), ma ha anche affermato di avere un ottimo sistema di sicurezza, inviolato da oltre 15 anni.

E queste cose su internet non passano MAI inosservate.

La notizia ha iniziato a circolare su vari canali, tra cui questa discussione su Reddit; morale della favola, non solo risultavano vulnerabili, ma risultavano -estremamente- vulnerabili. Bastava tentare una login mettendo come utente il solo carattere ‘ per scatenare un’eccezione e, di conseguenza, il dump dell’intera struttura del database. Da li all’SQL injection (tecnica per cui si riesce ad alterare il database tramite chiamate malformate all’applicazione) il passo è un attimo, e se aggiungiamo il fatto che le password venivano salvate in chiaro, la storia si scrive da sola.

E, di fatto, dopo pochi minuti, il database è stato semplicente cancellato da un qualsiasi utente che passava sul sito ed aveva voglia di divertirsi (e competenze basilari in fatto di hack di questo tipo).

Speriamo abbiano fatto dei buoni backup 🙂

Utente Linux/Unix da più di 20 anni, cerco sempre di condividere il mio know-how; occasionalmente, litigo con lo sviluppatore di Postfix e risolvo piccoli bug in GNOME. Adoro tutto ciò che può essere automatizzato e reso dinamico, l’HA e l’universo container. Autore dal 2011, provo a condividere quei piccoli tips&tricks che migliorano il lavoro e la giornata.

Lascia un commento