Nonostante Linux sia considerato uno dei sistemi operativi più sicuri, nel corso degli anni il numero di malware che prendono di mira il Pinguino sono aumentati, anche se in misura quasi infinitesimale se comparati a quelli sviluppati per Windows.

Numeri così bassi hanno fatto un po’ “abbassare la guardia” agli addetti ai lavori che tenderebbero a fare molta meno attenzione a questo aspetto di come non farebbero su una piattaforma Microsoft.

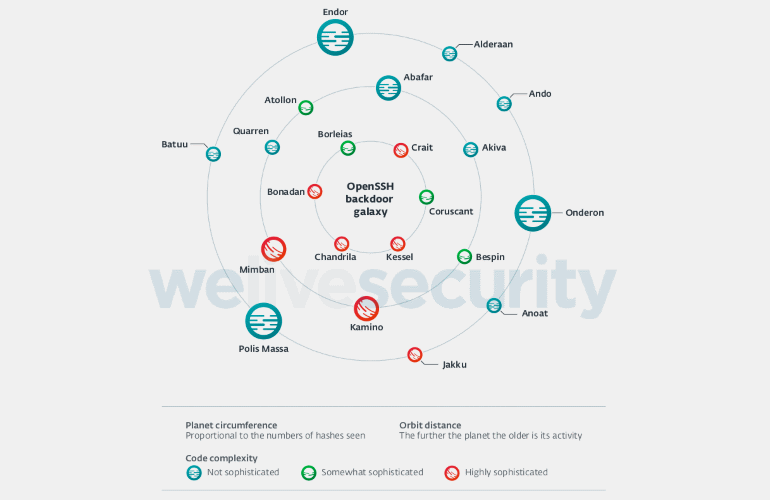

Questa settimana ESET ha pubblicato un interessantissimo paper di 53 pagine in cui espone nel dettaglio ben 21 “nuove” famiglie di malware per Linux, tutte che operano nella stessa maniera: sono versioni trojan del client OpenSSH.

E virgolettiamo “nuove” perché ESET ha scoperto che sono in circolazione indisturbate da oltre quattro anni!

Questi malware sono sviluppati come strumenti da deployare poi in più complesse botnet che rimpiazzano sul sistema attaccato la versione legittima di OpenSSH con quella malevola.

Di queste 21 famiglie:

- 18 includono delle feature che sottraggono le credenziali (password e keys);

- 17 includono delle backdoor che permettono di riconnettersi in qualunque momento alla macchina infetta.

ESET ammette però che, se sono arrivati a queste scoperte, è grazie ad un altro malware: Windigo.

Durante le analisi della botnet di Windigo e della sua backdoor Ebury, hanno scoperto che quest’ultima effettuava una scansione locale per individuare altre backdoor di OpenSSH.

In poche parole, Windigo riusciva a saperne più degli esperti di sicurezza perché i creatori avevano incluso nello script 40 hash di malware sviluppati da team concorrenti!

Sarà giunto il momento di installare antivirus anche su Linux?!

Affascinata sin da piccola dai computer (anche se al massimo avevo un cluster di Mio Caro Diario), sono un’opensourcer per caso, da quando sono incappata in Mandrake. Legacy dentro. Se state leggendo un articolo amarcord, probabilmente l’ho scritto io.

Lascia un commento