Di recente IBM ha ampliato il suo parco mainframe, introducendo due nuove macchine entry-level: lo z15 Model T02 ed il LinuxONE III Model LT2, tutte appartenenti alla famiglia z15, annunciata lo scorso anno.

Entrambi i sistemi possono essere installati in rack standard (19″) ed entrambi lavorano con 65 core con processori da 4.5GHz, in modo da garantire flessibilità su diversi tipi di carico.

Queste nuove soluzioni supportano le z/OS Container Extensions che rendono possibile l’utilizzo di applicazioni open-source (inclusi database NoSQL, framework ed application server) direttamente da z/OS senza la necessità di avere un server Linux dedicato. Il tutto usando container Docker.

Rimanendo in tema cloud, IBM fornisce i Cloud Pak, container sviluppati appositamente per erogare praticamente qualunque tipo di servizio: applicazioni, sicurezza, integrazione ed automazione, gestione del multicloud… There’s a Cloud Pak for that.

Il LinuxONE Model LT2 invece supporta le principali distribuzioni commerciali Linux: RedHat Enterprise Linux, SUSE ed Ubuntu e possono essere affiancate da altri ambienti fatti girare su IBM z/VM (il loro hypervisor); in poche parole, le distribuzioni Linux possono lavorare in maniera indipendente dall’hypervisor, tutto sullo stesso server.

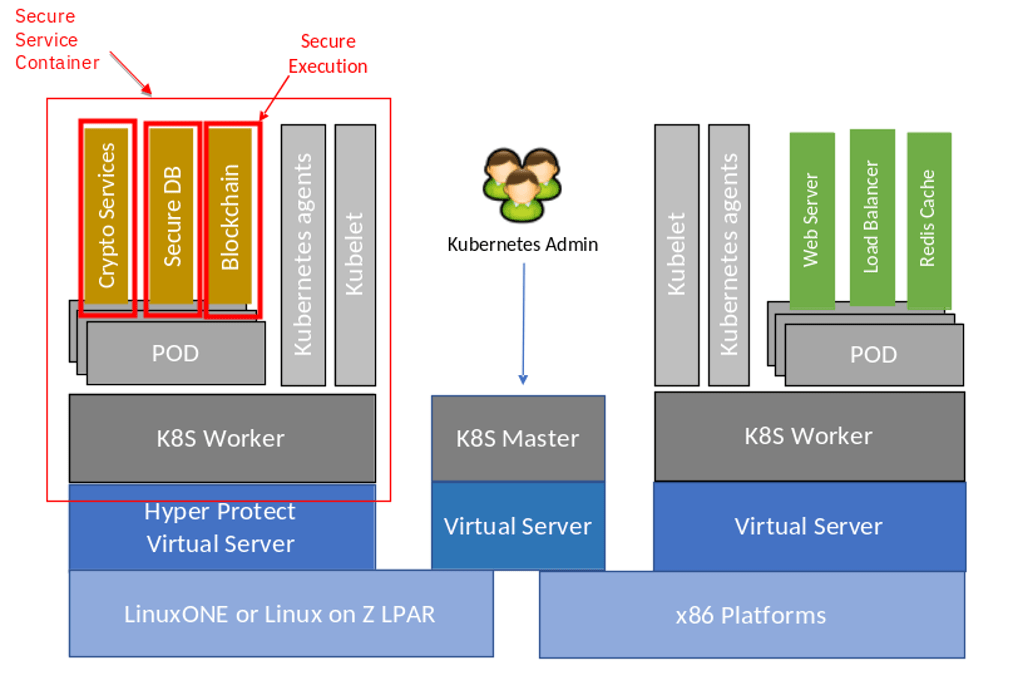

Per quanto riguarda le policy di privacy e sicurezza, tutti gli z15 supportano già i Data Privacy Passport che ne consentono la gestione totale, dando anche la possibilità di revocare i permessi in qualunque momento, non solo su z/OS ma su qualunque ambiente sia in esecuzione. E qui arrivano le novità rivolte al mondo Linux con l’introduzione dell’IBM Secure Execution for Linux.

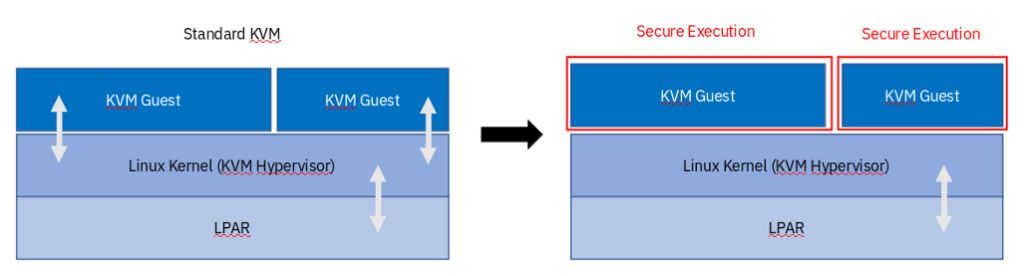

La Secure Execution fornisce isolamento tra host ed hypervisor, utilizzando chiavi di encryption generate ed accessibili solo tramite l’hardware del mainframe, utilizzando TEE (Trusted Execution Environment – un’area isolata della CPU).

Un’immagine Linux criptata è generata usando la chiave pubblica dell’host ed una chiave specifica assegnata al cliente, dunque quell’immagine può essere eseguita esclusivamente sull’hardware designato. Nemmeno la memoria (non criptata) può essere vista dall’hypervisor.

Lato hybrid cloud, invece, è possibile isolare il singolo container di un POD e farlo gestire a Kubernetes, che però non ha alcuna visibilità sul contenuto.

Nel 2020 parlare ancora di mainframe (che fanno girare cose open-source e Kubernetes poi…) sembra sicuramente un po’ strano ma a quanto pare non usciranno di scena tanto presto.

Affascinata sin da piccola dai computer (anche se al massimo avevo un cluster di Mio Caro Diario), sono un’opensourcer per caso, da quando sono incappata in Mandrake. Legacy dentro. Se state leggendo un articolo amarcord, probabilmente l’ho scritto io.

Lascia un commento