Un inizio 2021 non semplice per i sistemi informatici, dopo aver scoperto FreakOut e Baron Samedit, un nuovo malware è stato rilevato dall’azienda di cybersecurity ESET.

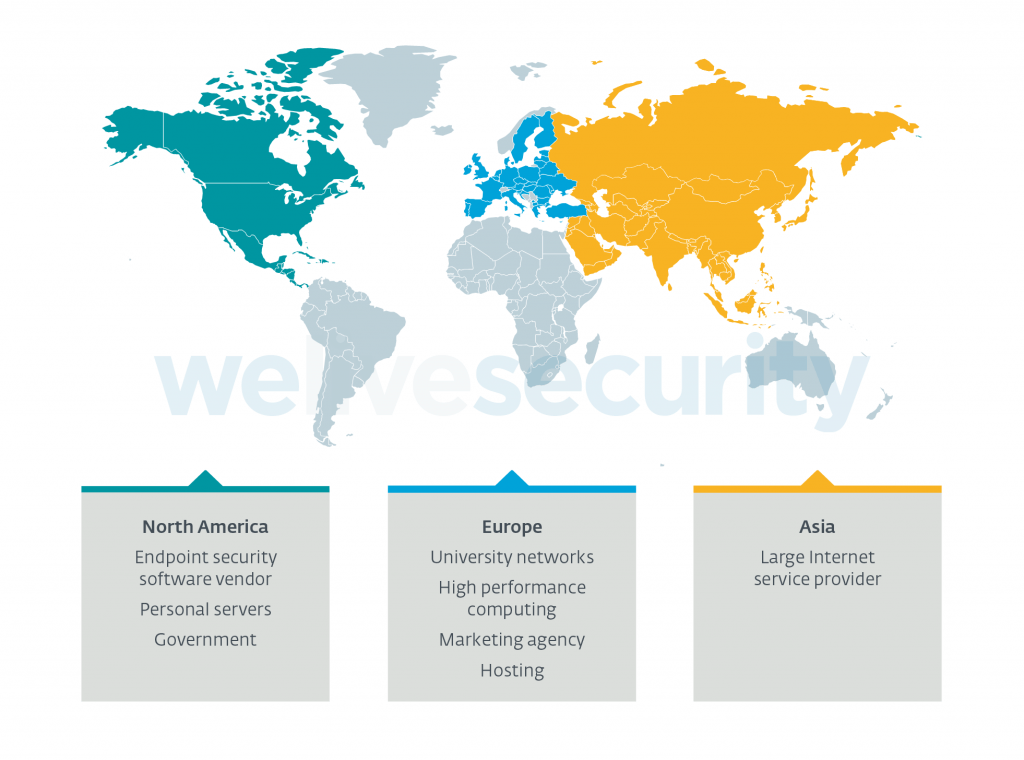

I ricercatori hanno decodificato questo malware piccolo, complesso e portabile su molti sistemi operativi tra cui Linux, BSD, Solaris e forse anche su AIX e Windows.

Abbiamo chiamato questo malware Kobalos per la piccola dimensione del suo codice, inoltre va detto che questo livello di complessità si vede solo raramente nei malware Linux.

Marc-Etienne Léveillé

Nella mitologia greca, un kobalos è infatti una piccola creatura maliziosa

Spiega cosi il ricercatore che per primo ha indagato sul codice malevolo, aggiungendo inoltre che Kobalos è una backdoor contenente ampi comandi che garantisce l’accesso remoto al file system, la possibilità di generare sessioni terminali e connessioni proxy ad altri server infetti dal medesimo malware.

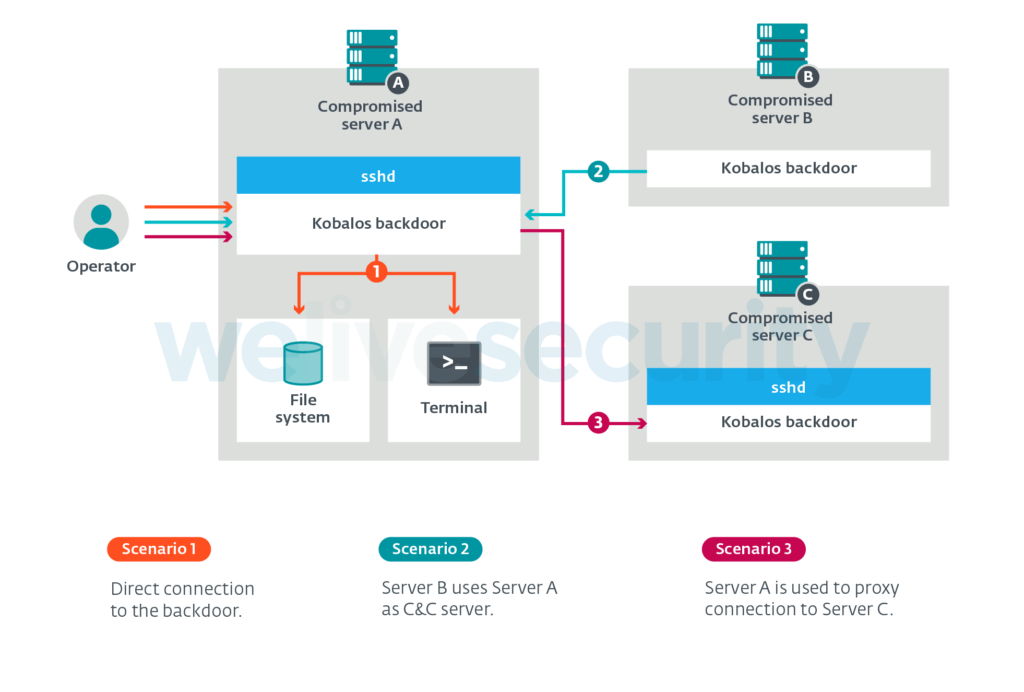

Esistono diversi modi per gli attaccanti di raggiungere una macchina infetta.

Il metodo più utilizzato è quello in cui Kobalos è viene incorporato nell’eseguibile del server OpenSSH (sshd) ed attiva il codice della backdoor se la connessione proviene da una specifica porta TCP sorgente.

Esistono altre varianti autonome che si connettono a un server C&C (Command & Control) che fungerà da intermediario attendendo sempre una connessione in entrata.

Qualcosa che rende Kobalos unico, è il fatto che il codice per eseguire questo server si trova nella stessa malware stesso, quindi qualsiasi server compromesso può essere trasformato in un server C&C utilizzando un singolo comando.

Nella maggior parte dei sistemi violati, il client SSH viene compromesso per rubare le credenziali di chiunque utilizzi il servizio. Tali credenziali possono quindi essere utilizzate dagli aggressori per installare Kobalos sul server appena scoperto.

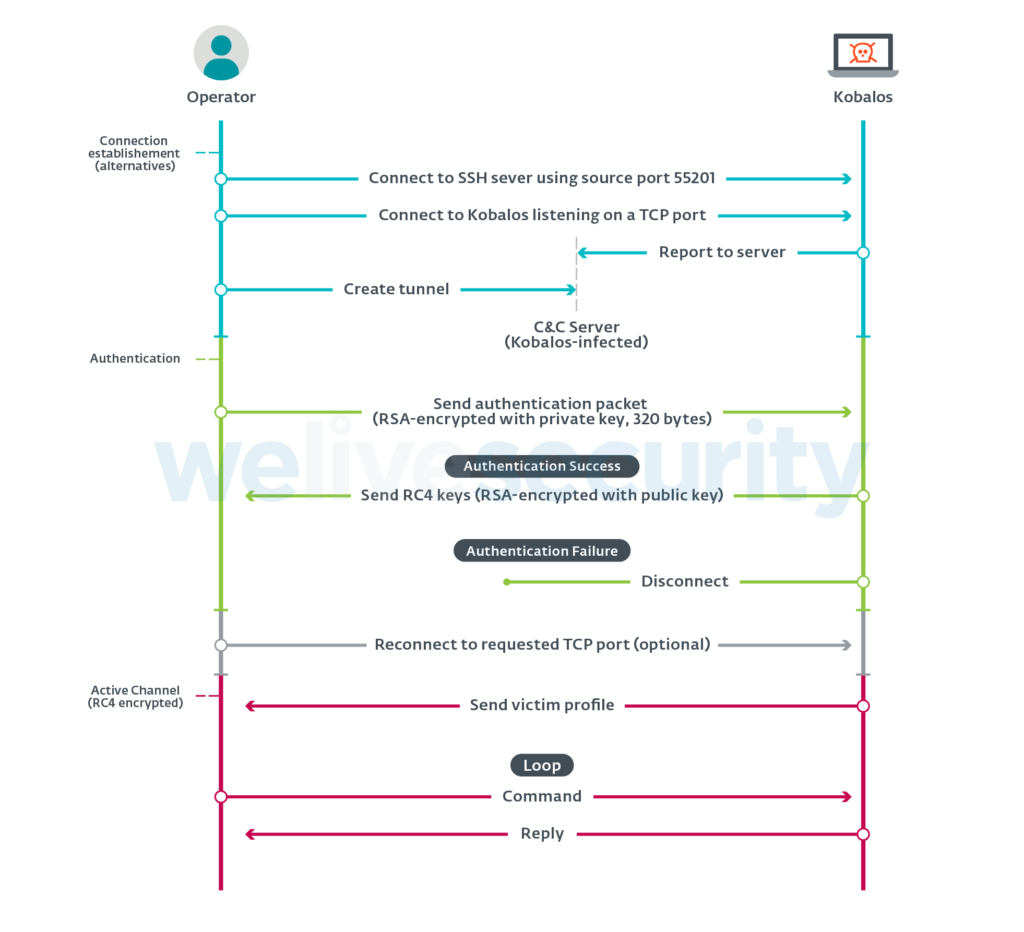

L’utilizzo della backdoor richiede una chiave RSA privata a 512 bit e una password lunga 32 byte.

Una volta autenticate, le chiavi RC4 vengono scambiate e il resto della comunicazione viene crittografata con esse.

Il protocollo di rete è riassunto dal seguente diagramma di sequenza.

Non sono ancora chiare le intenzioni degli attaccanti, nessun altro malware è stato trovato dagli amministratori delle macchine compromesse.

Il modo in cui Kobalos è strettamente contenuto in una singola funzione e l’utilizzo di una porta aperta esistente rende questa minaccia più difficile da trovare.

Attualmente l’unica mitigazione possibile è l’attivazione dell’autenticazione a due fattori per la connessione ai server SSH, perché l’uso di credenziali rubate sembra essere uno dei modi in cui il malware si propaga su sistemi diversi.

Interessato al mondo dell’informatica sin da piccolo, mi piace guardare e interessarmi su tutti i suoi aspetti e applicazioni, specialmente se si parla di server e security.

Se c’è qualcosa che non conosco, adoro approfondire e fare tesoro di ciò che imparo.

Lascia un commento