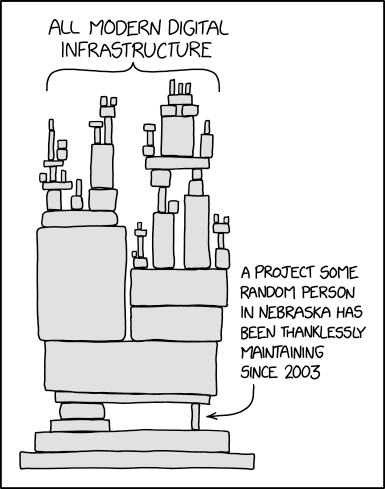

Abbiamo trattato molte volte nel recente passato la questione sicurezza relativa a piccole porzioni di software che sorreggono l’intero ecosistema di un’applicazione. Chi di noi infatti non ricorda questa famosissima immagine di xkcd:

Abbiamo anche parlato delle conseguenze nefaste provocate da azioni unilaterali di sviluppatori di piccoli software che sono però inclusi come dipendenze e diventano critici, ricordate il nostro articolo “La strana storia del pacchetto npm peacenotwar nato protest-ware e diventato in poco tempo malware“?

Ma le modalità effettive per proteggersi, quali sono? GitHub, per esempio, sta continuando a portare avanti il progetto di aumentare la sicurezza dei repository andando a richiedere a tutti gli sviluppatori la two-factor authentication (2FA) entro la fine del 2023. Per quanto l’aspetto dell’autenticazione possa sembrare marginale nell’ambito dei problemi come quello descritto nella vicenda del protest-ware qui sopra, in realtà le cose sono molto correlate.

Infatti la mossa di GitHub è strettamente correlata alla supply chain dei pacchetti npm. Basta infatti guardare i numeri: oggi solo il 16,5% circa degli utenti GitHub attivi e il 6,44% degli utenti npm utilizzano una o più forme di 2FA. Da qui la scelta di GitHub:

A febbraio è stata imposta la 2FA a tutti i manutentori dei primi 100 pacchetti nel registro np, mentre a marzo tutti gli account npm sono stati impostati con la verifica dell’accesso avanzata. Il 31 maggio tutti i manutentori dei primi 500 pacchetti npm saranno obbligati ad usare la 2FA.

Insomma, si saprà sempre con chiarezza chi pubblica immagini npm, aumentando in generale la sicurezza della supply chain.

Ma non finisce qui. Anche la Open Source Security Foundation si è mossa per estendere la sicurezza su questo tema così sentito. È stato infatti reso disponibile un software, denominato con molta fantasia package-analysis il cui intento è quello di rilevale malicious code all’interno di pacchetti npm.

Il suo utilizzo, come racconta ampiamente questo articolo di BleepingComputer dal titolo “Open source ‘Package Analysis’ tool finds malicious npm, PyPI packages” è pensato per l’analisi contestuale dei pacchetti e la fornitura di un giudizio. E se quanto descritto sta facendo rima nelle vostre test con Continuous Integration e Continuous Delivery avete capito perfettamente di cosa si sta parlando: uno strumento per produrre software sicuro.

Tutto questo per dire, ancora una volta, che la vera sfida dei nostri tempi è quella della sicurezza.

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Lascia un commento