Per la serie è bene non abbassare mai la guardia, stare sempre allerta e non scaricare mai software di cui non si conosce la provenienza (sì, anche in Linux), ecco la storia di un malware scoperto dall’azienda di sicurezza Kaspersky che da ben tre anni si aggirava nella rete.

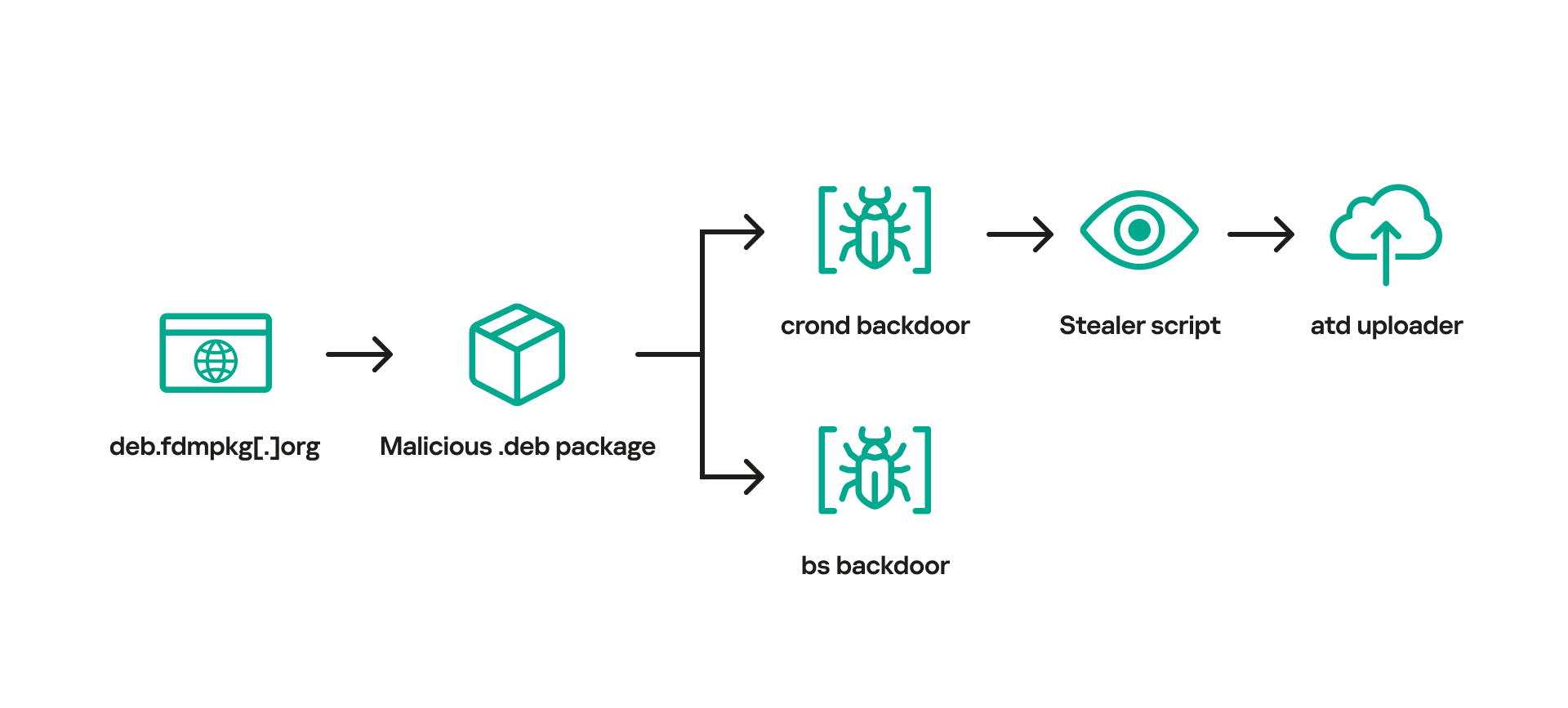

Kaspersky ha pubblicato l’analisi di quella che si è rivelata essere una supply chain innescata dal sito Free Download Manager, in cui sulla base di alcuni specifici criteri (che non sono stati confermati in quanto i responsabili del sito fino ad ora hanno taciuto) i download legittimi venivano reindirizzati verso un dominio insicuro, deb.fdmpkg[.]org, all’interno del quale era presente un file .deb contenente codice malevolo.

La versione di Free Download Manager installata dal pacchetto infetto è stata rilasciata il 24 gennaio 2020. Lo script di post installazione contiene commenti in russo e ucraino, comprese informazioni sui miglioramenti apportati al malware e dichiarazioni di attivisti, menzionando le date 20200126 (26 gennaio 2020) e 20200127 (27 gennaio 2020).

Il malware in sé contiene il consueto circo di strumenti dedicati al furto di informazioni, che vengono attivati dopo l’installazione mediante un cron job che parte ad ogni boot: un backdoor basata sul DNS ed una reverse shell.

In questo schema è riassunto il meccanismo e la ricca fornitura presente nel malware:

Accorgersi del problema è stato possibile osservando alcune segnalazioni di utenti, che hanno visto bloccarsi il proprio processo di spegnimento senza ragione, come riporta l’articolo, in questo modo:

Da qui le indagini, e la conclusione che il non spegnimento era causato da “operazioni in corso”: furti, scassi, quelle robe lì.

Capire se si è installato un pacchetto infetto dovrebbe essere piuttosto semplice, andando a controllare i checksum dei pacchetti, come spiega il paragrafo “Indicators of Compromise”, così come andando a verificare le cartelle in cui il malware deposita i file:

/etc/cron.d/collect

/var/tmp/crond

/var/tmp/bs

/var/tmp/atd

Altro da aggiungere? Sì: prudenza, prudenza, prudenza.

Update del 20/09/2023: Siamo stati contattati dal team di Free Download Manager che ci ha fornito aggiornamenti in merito alla questione, aggiornamenti che sono riportati anche sul blog ufficiale del progetto.

Insieme al suggerimento di uno scan per malware sui PC nei quali il software è stato scaricato arriva anche la conferma del veicolo d’attacco, ossia uno script compromesso all’interno del sito che ha modificato la pagina dei download di Free Download Manager (con conferma del fatto che il problema è in circolo dal 2020) insieme ad uno script bash che effettua un check della presenza del malware sui sistemi in cui viene lanciato.

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Lascia un commento