Lo so, lo so, la maggioranza dei lettori dopo aver letto il titolo di questo articolo avrà pensato: “sì ma se nel 2024 hai ancora telnet attivo allora te le cerchi, non è insicurezza, è deficienza” e penso che si potrebbe essere abbondantemente d’accordo con l’affermazione.

Eppure.

ArsTechnica ha descritto in un recente articolo un worm (quindi un malware in grado di auto replicarsi) basato su Mirai, un botnet malware che è una vecchia conoscenza che infetta server, route, webcam e tutta una serie di device IoT (Internet of Things).

La pubblicazione del codice di Mirai – che nel 2016 aveva fatto enormi danni in termini di attacchi denial-of-service – ha consentito a dei gruppi criminali di creare delle varianti (in pieno spirito open-source, che diamine!) del prodotto che sono culminate nell’attacco descritto.

E come si sparge l’infezione? Manco a dirlo, mediante Telnet. Di fatto viene effettuato uno scan di tutta internet alla ricerca di server o device che abbiano telnet aperto, e una volta identificate eventuali vittime, attraverso un brute forcing della password il device viene infettato diventando parte di una botnet chiamata NoaBot.

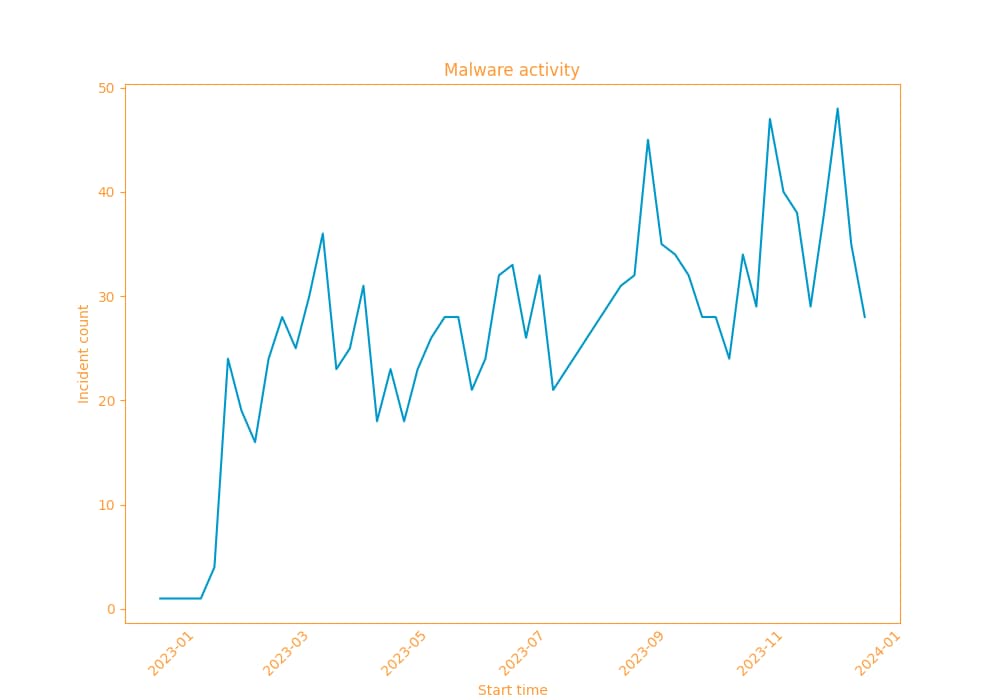

Vero, verissimo, storia trita e ritrita, eppure l’entità dell’infezione appare enorme e sì, siamo nel 2024, ma questo grafico pubblicato nell’articolo del blog di Akamai raccontato da ArsTecnica, pare raccontare un’altra storia:

Akamai, nel raccontare i dettagli dell’infezione, si pronuncia così:

On the surface, NoaBot isn’t a very sophisticated campaign—it’s ‘just’ a Mirai variant and an XMRig cryptominer, and they’re a dime a dozen nowadays, however, the obfuscations added to the malware and the additions to the original source code paint a vastly different picture of the threat actors’ capabilities.

All’apparenza NoaBot non è una campagna molto sofisticata: è “solo” una variante Mirai e un cryptominer XMRig, e al giorno d’oggi se ne trovano una dozzina, tuttavia, gli offuscamenti aggiunti al malware e le aggiunte alla fonte originale il codice dipingono un quadro molto diverso delle capacità degli autori delle minacce.

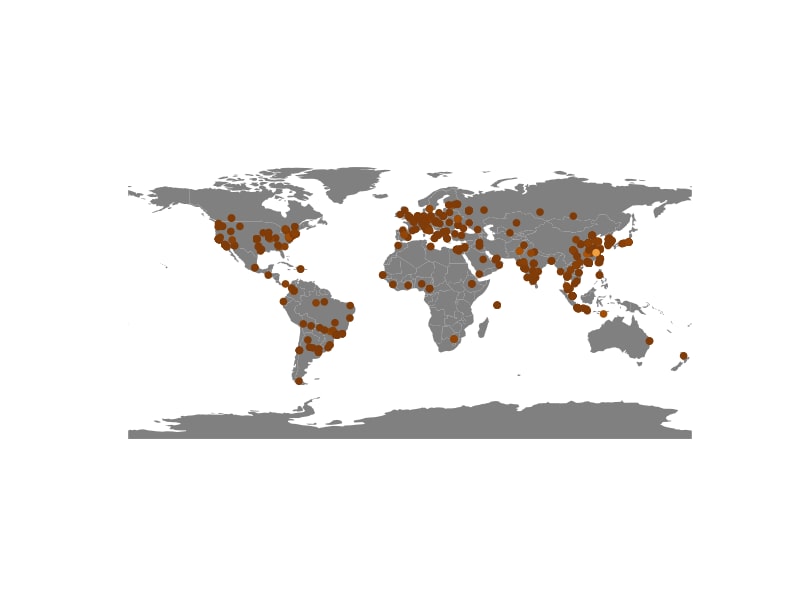

L’articolo prosegue con un’analisi dettagliata e tecnica dell’infezione e, in ultima istanza mostra il grado di esposizione dell’infezione, a livello mondiale:

Insomma, è Telnet, è una cosa che non dovrebbe esistere più, eppure la situazione è seria, ai limiti del tragico. Di strada da fare per l’educazione alla sicurezza ce n’è davvero ancora moltissima.

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Lascia un commento