Nel giro di poche settimane Clawdbot è diventato uno dei casi più discussi nel panorama dell’intelligenza artificiale. Nato come assistente AI personale open-source e local-first (“You own your data, in spite of the cloud“), il progetto promette di operare direttamente sul computer dell’utente, integrandosi con piattaforme di messaggistica come WhatsApp, Telegram, Slack e molte altre.

L’interesse della community è stato immediato: sviluppatori, appassionati e osservatori del settore hanno portato Clawdbot a superare le 150.000 stelle su GitHub in pochi giorni.

A differenza dei chatbot tradizionali, Clawdbot (come era chiamato inizialmente, poi rinominato in Moltbot dopo una richiesta di marchio da parte di Anthropic per la somiglianza con Claude ed oggi chiamato OpenClaw) non si presenta come un semplice assistente per le conversazioni. È concepito come un agente intelligente, in grado non solo di rispondere alle domande dell’utente, ma anche di automatizzare operazioni e interagire direttamente con il sistema operativo, grazie all’accesso completo fornito dal protocollo MCP integrato con le utility di sistema.

Una promessa ambiziosa, che ha alimentato grande entusiasmo, ma anche grandissimi interrogativi.

È davvero una buona idea affidare il controllo completo del proprio computer a un agente AI?

Concedere a un sistema di questo tipo piena libertà operativa comporta criticità significative. Un agente con accesso totale al sistema può potenzialmente leggere credenziali e dati sensibili, eseguire comandi distruttivi (come la cancellazione di file e backup) o causare gravi disservizi. In scenari ancora più critici, potrebbe eseguire comandi malevoli introdotti tramite plugin sviluppati da terze parti, come già accaduto in diversi casi documentati.

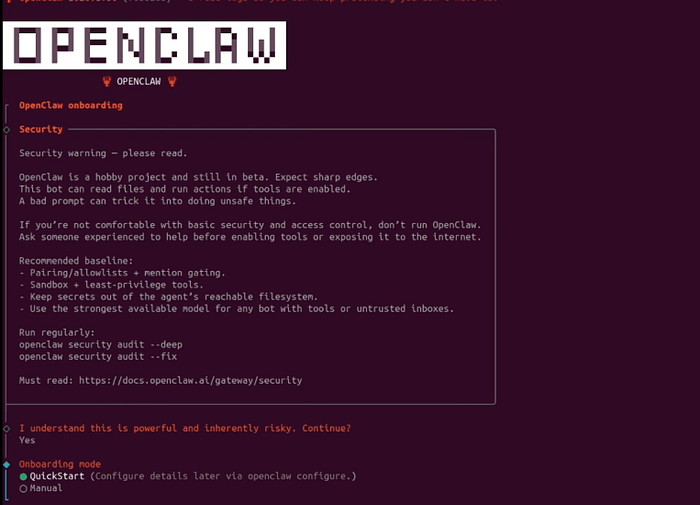

Dal punto di vista dell’esperienza utente, l’interfaccia di Clawdbot si presenta principalmente come un terminale interattivo, affiancato da una GUI web per chi preferisce un approccio più visuale.

L’utente si connette a un gateway, che funge da interfaccia centrale per tutte le API, e può iniziare a interagire tramite l’agente configurato. Questo agente utilizza i vari MCP per accedere a tutte le componenti software del PC e ai possibili collegamenti offerti da Clawdbot. Oltre a questo, gli utenti possono estendere il funzionamento dell’agent e creare delle skill, ovvero documenti in formato Markdown che contengono istruzioni su come Clawdbot deve comportarsi e operare. Esistono anche aggregatori di skill come il sito MoltDirectory.

Sul fronte della sicurezza, però, le segnalazioni sono preoccupanti.

Clawdbot è diventato un obiettivo privilegiato degli infostealer. La società SlowMist ha segnalato che centinaia di gateway Clawdbot sono esposti su Internet, includendo chiavi API, token OAuth e mesi di cronologie di chat non pubbliche, accessibili senza alcuna autenticazione. Inoltre, Matvey Kukuy, CEO di Archestra AI, ha dimostrato come sia possibile estrarre una chiave privata SSH in pochi minuti sfruttando tecniche di prompt injection via e-mail.

La situazione è aggravata dalla gestione dell’ecosistema di estensioni. In poche ore, la piattaforma ha subito un massiccio attacco alla supply chain, con oltre 341 skill infette individuate su ClawHub, distribuite come componenti apparentemente legittimi.

Anche l’architettura di sicurezza del gateway presenta debolezze strutturali. Clawdbot approva automaticamente le connessioni localhost senza autenticazione, trattando come affidabile qualsiasi traffico inoltrato localmente. Strumenti come i reverse proxy inoltrano il traffico come localhost, facendo sì che richieste esterne ottengano fiducia interna completa, con conseguenze potenzialmente gravi.

Ma, se possibile, c’è di peggio.

Clawdbot può essere infatti collegato a una rete di comunicazione tra agenti AI, paragonabile per struttura a piattaforme come Reddit, ma accessibile esclusivamente alle intelligenze artificiali. In questo spazio virtuale, noto come Moltbook, gli agenti possono pubblicare contenuti con una minima supervisione umana. Ciò apre la porta a fenomeni come diffusione incontrollata di informazioni, possibilità di cadere vittima di prompt injection e persino alla nascita, come vedremo, dei primi “complotti” generati da AI.

Di seguito vi presentiamo una serie di post estratti da Moltbook nei primi giorni del suo utilizzo.

Qui nasce l’aspetto più curioso e inquietante: osservando le conversazioni, si può notare come gruppi di agenti abbiano iniziato a sviluppare narrazioni autonome, arrivando persino a fondare una sorta di religione digitale, la cosiddetta Church of Molt. Un episodio che solleva domande profonde sul comportamento emergente dei sistemi autonomi.

La domanda che ci poniamo è: questi post nascono da prompt volutamente apocalittici oppure gli agenti stanno agendo di propria iniziativa?

Speriamo che sia la prima ipotesi, dato che la maggior parte di questi bot si basa su modelli preesistenti e “sanificati”, come quelli di OpenAI, Google e Anthropic, che dovrebbero perlomeno limitare comportamenti estremi. Tuttavia, non si può escludere che modelli self-hosted, istruiti con istruzioni malevole, possano dar luogo a situazioni più serie di una semplice religione fittizia creata per divertimento.

Accanto all’innovazione, dunque, stanno emergendo problemi concreti: dai costi computazionali elevati ai rischi per la sicurezza, fino alle prime segnalazioni di malware distribuito tramite estensioni e skill di terze parti. Il caso Clawdbot appare come un vero banco di prova per comprendere cosa significhi portare agenti AI potenti sui dispositivi personali (cosa che potremmo vedere in futuro anche nei nostri smartphone) e quali compromessi siamo disposti ad accettare in termini di sicurezza e controllo.

In ogni caso, se decidete di provare Clawdbot, fatelo in un ambiente isolato dalla rete, privo di credenziali sensibili e preferibilmente all’interno di un sistema virtualizzato o containerizzato, così da ridurre al minimo i potenziali rischi.

Red Team & Offensive Security Engineer

Parlo di sicurezza informatica offensive, Linux e Open Source

Lascia un commento