Un nuovo report di sicurezza ha rivelato che il gruppo di cyberspionaggio pakistano APT36, noto anche come Transparent Tribe, ha avviato una campagna di attacchi informatici mirata contro enti governativi e della difesa in India. Gli obiettivi principali sono infatti militari (specialmente quelli relativi ad aerospazio e difesa), ma sotto bersaglio sono anche enti di istruzione, ambasciate e PEP (Politically Exposed Persons, persone politicamente esposte).

La novità di questa operazione risiede nell’abuso dei file .desktop di Linux, normalmente utilizzati come semplici collegamenti o launcher, che vengono invece trasformati in vettori per distribuire malware e mantenere persistenza nei sistemi compromessi. Secondo le analisi di aziende come CYFIRMA e CloudSEK, questa tecnica consente agli attaccanti di ingannare le vittime tramite allegati di phishing mascherati da documenti PDF, aprendo la strada al furto di dati sensibili e al mantenimento di un accesso persistente e silenzioso nei dispositivi bersaglio. Il malware rientra nella categoria RAT (Remote Access Trojan) e permetterebbe di eseguire comandi sul computer vittima, spiare silenziosamente gli utenti e sottrarre dati sensibili.

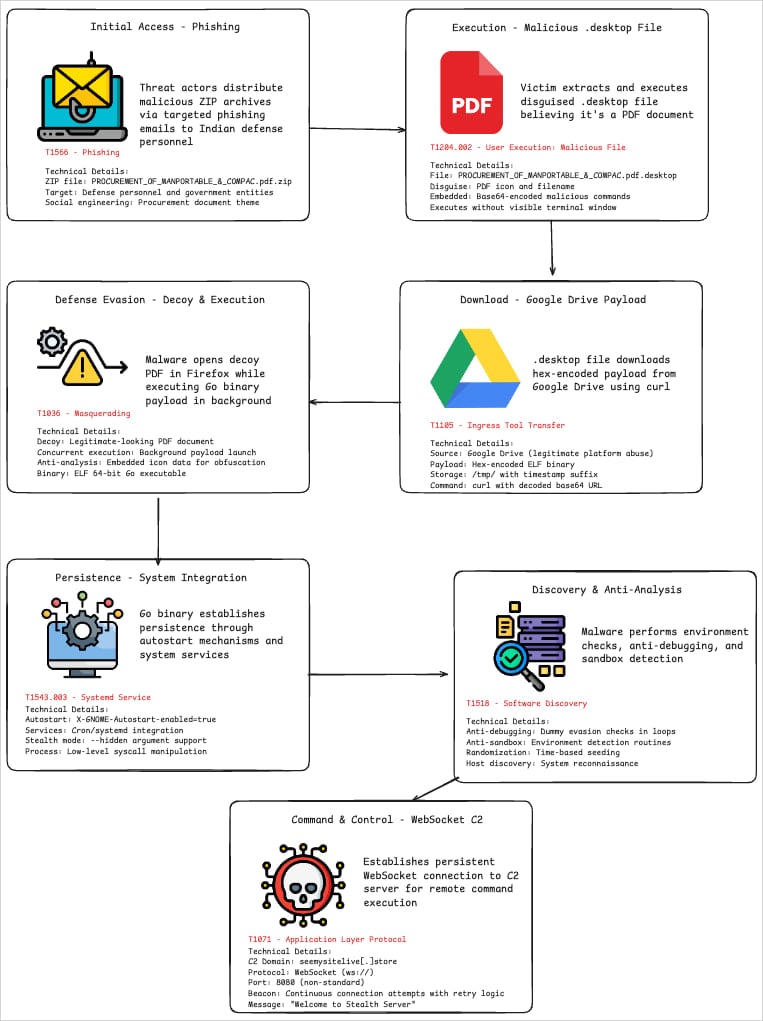

L’attacco inizia in una modalità comune a molti attacchi informatici, ovvero tramite il phishing. La vittima in questo caso riceve per e-mail un messaggio contenente degli allegati, in particolare un file ZIP. Una volta aperto e decompresso il file ricevuto, si otterrà un file .desktop mascherato da PDF. I file .desktop sono file di testo usati su Linux per istruire il Desktop Environment a capire in che modalità aprire e visualizzare l’applicazione.

Ma quindi come è possibile che un file di testo contenga un malware?

In realtà, all’apertura del file .desktop è possibile specificare nella sezione Exec il tipo di comando che si vuole lanciare per gestire l’applicazione. In questo caso gli attaccanti hanno inserito nel campo Exec un comando in bash opportunamente offuscato che crea sotto la directory /tmp un payload malevolo in formato ELF scaricato dal Google Drive dell’organizzazione. Il payload verrà successivamente lanciato e lasciato eseguire in background.

In scenari come questo è facile trovare elementi esterni come Google Drive o OneDrive, dato che permettono di scaricare file senza destare sospetti sulla rete vittima, questo perché in grandi organizzazioni gli endpoint dei due servizi di storage sono spesso messi in whitelist.

Di seguito presentiamo il percorso d’attacco evidenziato da CloudSEK.

In tutto questo gli attaccanti hanno reso il malware il più “silenzioso” possibile. Nel file .desktop è infatti presente la direttiva Terminal=false, che impedisce la visualizzazione di un terminale durante l’esecuzione. Per rendere ancora più credibile l’attacco, la direttiva Exec include anche l’apertura del browser firefox con la visualizzazione di un PDF legittimo. Inoltre, usando un file testuale (e quindi senza un vero e proprio payload al suo interno) è molto più facile bypassare sia gli antivirus nei dispositivi attaccati, ma anche la sicurezza aggiuntiva presente nel client mail che segnala (di solito) la presenza di virus.

I ricercatori hanno inoltre scoperto che il malware attua una sorta di “persistenza” grazie alla specifica X-GNOME-Autostart-enabled=true che permette di avviare il comando specificato nel file .desktop all’avvio del sistema. Oltre a questo è stato evidenziato come il payload scaricato sia fornito di metodi di offuscamento, anti-analisi e persistenza. Il malware ha anche la capacità di contattare un server di controllo (C2) tramite websocket così da eseguire le istruzioni iniettate dall’attaccante.

La campagna di attacchi condotta da APT36 evidenzia come perfino componenti basilari di Linux, come i file .desktop, possano trasformarsi in armi di cyberspionaggio se sfruttati in modo malevolo. Questa evoluzione delle tecniche dimostra la crescente creatività e pericolosità degli attaccanti, soprattutto quando combinano ingegneria sociale e abuso di funzionalità legittime del sistema.

Per ridurre i rischi, è fondamentale che gli utenti (anche quelli esperti) adottino un approccio prudente. Il consiglio è sempre lo stesso: diffidare degli allegati ricevuti via email, controllare con attenzione l’estensione reale dei file e limitare l’esecuzione di script non verificati.

Red Team & Offensive Security Engineer

Parlo di sicurezza informatica offensive, Linux e Open Source

Lascia un commento