John Toscano

-

Posted On Notizie

Posted On NotizieGitHub, PoC Exploit e malware: fino al 10% dei test di vulnerabilità si è rivelato malevolo

Ogni qualvolta una nuova vulnerabilità viene fuori e inizia a inondare i news feed di sistemisti e DevOps, la prima domanda a cui si tenta…

-

Posted On Notizie

Posted On NotizieCanonical e Microsoft unite per la nuova fase di Windows Subsystem for Linux (WSL): systemd!

Da ormai alcuni anni, dalla collaborazione tra Microsoft e Canonical ha preso forma il Windows Subsystem for Linux (WSL), l’ambizioso progetto che mira a offrire…

-

Posted On Articoli

Posted On ArticoliLo storage in Linux, quali sono le feature di un filesystem moderno e come è possibile utilizzarle?

Nei primi anni 2000, sul sistema operativo Solaris, nasceva il filesystem ZFS, ovvero Zettabyte File System. Pensato per grandi deployment e per girare con abbondanti…

-

Posted On Articoli

Posted On ArticoliStratis e Virtual Data Optimizer (VDO): la compressione online e deduplica integrata in LVM su Red Hat Enterprise Linux 9 che non sapevate di avere

Come avevamo menzionato alcune settimane fa, la nuova release di RHEL porta con sè diverse novità in vari ambiti, tra cui la sicurezza, ma anche…

-

Posted On Notizie

Posted On NotizieNuove opportunità per cacciatori di taglie: Google annuncia l’Open Source Software Vulnerability Program

Quando sentiamo dire che la sicurezza informatica è nelle mani di tutti noi, il primo pensiero che solitamente viene in mente è quello di responsabilità…

-

Posted On Notizie

Posted On NotizieMicorsoft Teams, Discord, Mattermost, RocketChat, Visual Studio Code hanno un unico tallone d’Achille

Si è svolta pochi giorni fa a Las Vegas, tra l’11 e il 14 agosto, il DEFCON 2022, la trentesima edizione dell’evento-conferenza forse più noto…

-

Posted On Notizie

Posted On NotizieARP poisoning, terzi incomodi e contromisure

Seppur non sempre chiamati con questo nome, siamo sicuri che avrete già sentito parlare più volte di uno degli attacchi più popolari e, almeno concettualmente,…

-

Posted On Notizie

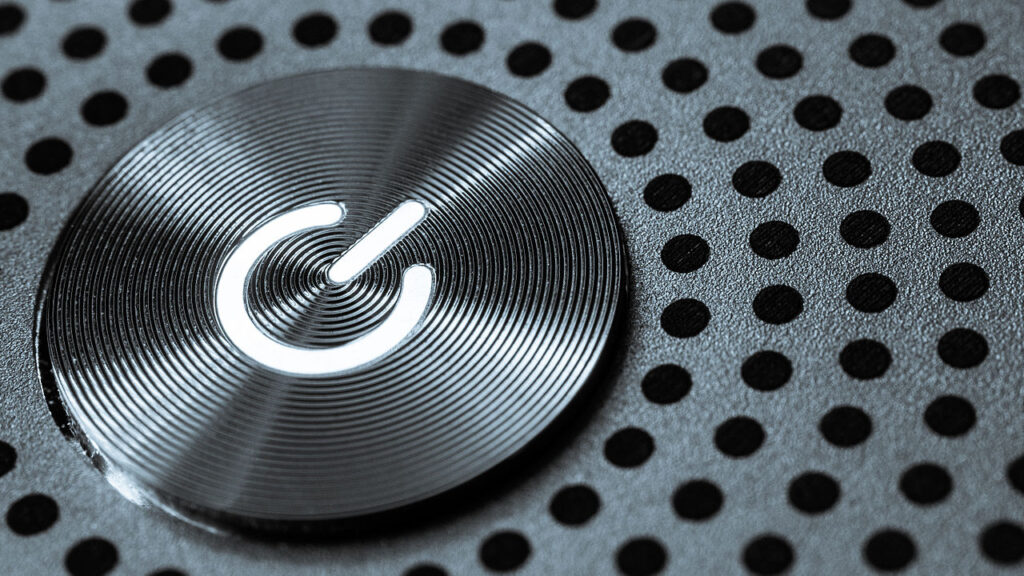

Posted On NotizieGruppi di continuità (UPS): un ulteriore potenziale vettore di attacco

Avete capito bene: stiamo parlando di Uninterruptible Power Supplies, ovvero quegli utilissimi dispositivi che ci permettono di non subire interruzioni e sbalzi di elettricità in…

-

Posted On Notizie

Posted On NotiziePalo Alto Networks e il suo ultimo report: primi attacchi entro 15 minuti dall’annuncio di nuove vulnerabilità

State leggendo di una nuova vulnerabilità e, come di consueto, state pensando a un piano di patching. Sapete bene che, nel frattempo, l’infrastruttura aziendale sarà…

-

Posted On Notizie

Posted On NotizieAggiornato ancora una volta chiark: l’host con l’installazione Debian Linux (forse) più longeva al mondo

Quanto siete ‘affezionati’ alla vostra installazione Linux? Ci pensate due volte prima di reinstallare da zero? Nonostante sia impossibile sapere con certezza se sia un…

Categories

Tag cloud

ai (73) AlmaLinux (33) Android (34) Bug (80) Canonical (85) CentOS (48) Cloud (63) container (52) Controversia (43) Debian (101) desktop (34) docker (65) Fedora (62) Firefox (37) GitHub (76) Gnome (35) Google (88) IBM (56) Intel (55) KDE (42) Kernel (259) Kubernetes (99) Linux (757) LTS (36) Malware (66) Microsoft (192) MicrosoftLovesLinux (37) Mozilla (37) open-source (411) Openstack (58) Oracle (35) Patch (35) Red Hat (174) Release (64) RHEL (43) Rust (39) SaturdaysTalks (52) Sicurezza (111) Software (41) SUSE (40) systemd (78) Torvalds (94) Ubuntu (179) Vulnerabilità (67) Windows (85)