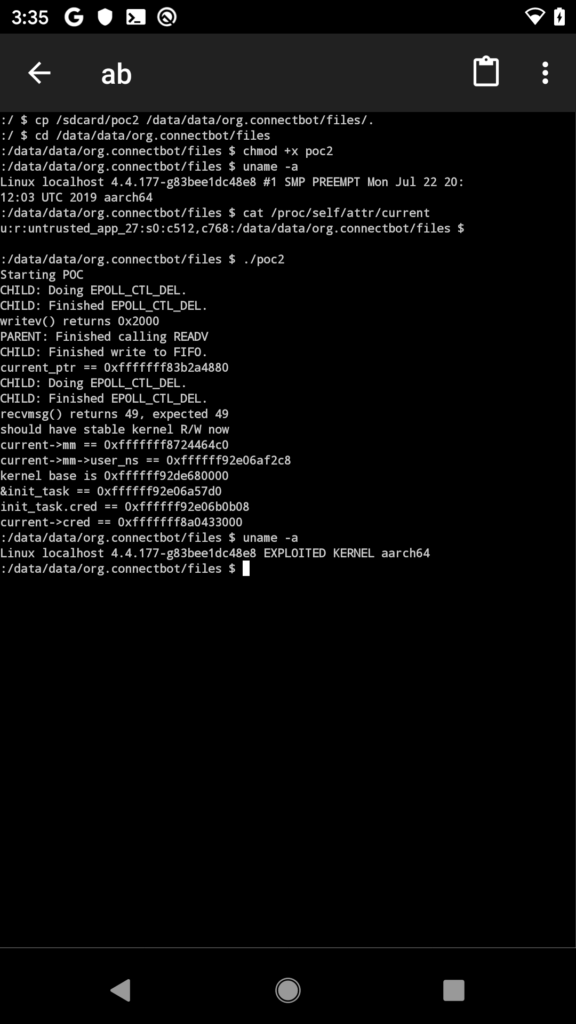

Maddie Stone, analista del team “Project Zero” (gruppo interno di Google che lavora per individuare le vulnerabilità zero-day) ha reso noto di aver scovato un bug in grado di fornire accesso completo come root a oltre 18 dispositivi Android (inclusi quattro modelli di Pixel).

In cosa consiste un bug di tipo “use-after-free”? Semplificando, si tratta di un’ area di memoria corrotta, che può essere utilizzata da un attaccante per eseguire codice malevolo.

La vulnerabilità è già stata patchata agli inizi del 2018 nella versione 4.14 del Kernel Linux, ma per qualche motivo non è mai arrivata su Android.

Google ha già segnalato che i modelli Pixel 3/3a non sono vulnerabili, mentre i Pixel 1 e 2, riceveranno nei prossimi giorni il security update di Ottobre per sanare la situazione. Contestualmente, verranno messe a disposizione tutte le indicazioni del caso per aiutare gli altri vendor dell’ecosistema Android in modo da risolvere definitivamente il problema.

La Stone aggiunge inoltre che è in possesso di informazioni (non ancora rese note pubblicamente) che il bug sia utilizzato in the wild per eseguire exploit, e che l‘attività malevola sia da attribuire all’NSO, un gruppo di cyber-intelligence israeliano, diventato famoso – qualche mese fa, a Maggio – per aver sviluppato codice capace di iniettare malware attraverso un bug di Whatsapp). Il gruppo ha già smentito il proprio coinvolgimento, e ha aggiunto:

“NSO did not sell and will never sell exploits or vulnerabilities. This exploit has nothing to do with NSO; our work is focused on the development of products designed to help licensed intelligence and law enforcement agencies save lives.”

[Il gruppo] NSO non vende e non venderà mai exploit o [informazioni relative a] vulnerabilità. Questo exploit non ha nulla a che vedere con il gruppo NSO; il nostro lavoro è incentrato sullo sviluppo di prodotti pensati per aiutare l’attività dell’Intellignece e delle forze dell’ordine con il solo scopo di salvare vite”

Google ha dato agli sviluppatori 90 giorni per fixare il bug, ultimatum che può slittare in caso di active exploits. A quanto pare, sempre secondo Project Zero, gli utenti possono dormire sonni tranquilli in quanto ci sono poche – se non nulle – chances di essere oggetto di un attacco eseguito con tali mezzi.

Insomma, cari utenti del robottino verde, il rischio c’è ma è limitato, e fino al momento del prossimo security update, occhio a cosa installate!

Amministratore di sistema “umile ma onesto”. Inciampato in Linux per caso, è stato l’inizio di una storia d’amore bellissima.

Lascia un commento