Anche se non vedremo Linux in ogni casa a breve, lato server ed enterprise va per la maggiore… ed anche i malintenzionati se ne sono accorti.

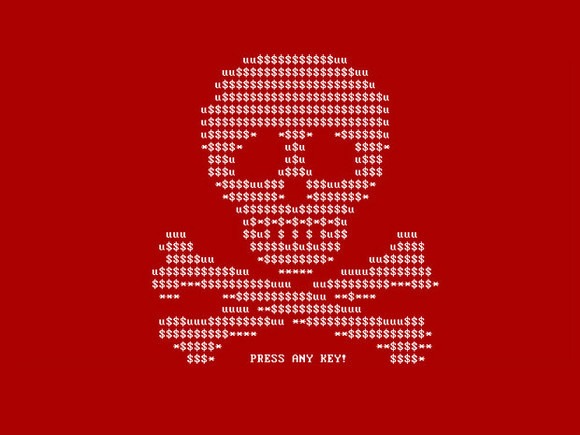

Kaspersky ha di recente dichiarato oggi di aver scoperto una versione Linux del ransomware RansomEXX, definendola come “la prima volta” in cui viene effettuato il porting di un ransomware nato per Windows.

Il ransomware è stato utilizzato in attacchi contro grandi realtà: il Dipartimento dei trasporti del Texas, Konica Minolta e, più recentemente, contro l’infrastruttura del sistema giudiziario brasiliano.

RansomEXX è ciò che i ricercatori di sicurezza chiamano un “big-game hunter” ovvero un tipo di ransomware usato per attaccare i “pesci grossi”, se così possiamo dire. Le grandi compagnie non si possono permettere di rimanere offline per giorni in attesa che tutto venga ripristinato dunque, facendo due conti, considerando il danno economico che avrebbero rimanendo fermi, diventa più conveniente pagare quanto richiesto.

Solitamente, questi gruppi cyber-criminali operano violando reti, acquisiscono gli accessi necessari e propagano il ransomware sul maggiore numero di macchine possibili, spesso workstation, cercando di bloccare quanto il più possibile le attività.

Di recente la cosa sta andando a cambiare. Attaccare per prima delle workstation non è particolarmente redditizio, anche perché sono più facilmente ripristinabili e non necessariamente bloccanti; ben poche aziende sceglievano di pagare.

Adesso il trend sembrerebbe essere: subito dritti al server. Sono quelle le macchine critiche da attaccare e, come dicevamo prima, se parliamo di “pesci grossi” ed infrastrutture complesse, ci sono buone probabilità che a tenere in piedi tutto ci siano dei server Linux.

Una versione Linux di un ransomware ha perfettamente senso. Purtroppo.

RansomEXX, sotto questo punto di vista, potrebbe addirittura fare da apripista per porting di altro malware.

Ma allora Linux è davvero destinato a diventare come Windows?

Affascinata sin da piccola dai computer (anche se al massimo avevo un cluster di Mio Caro Diario), sono un’opensourcer per caso, da quando sono incappata in Mandrake. Legacy dentro. Se state leggendo un articolo amarcord, probabilmente l’ho scritto io.

Lascia un commento