Se, come racconta arstechnica.com, siano effettivamente hacker (o meglio cracker, in questo caso) collegati al governo nord coreano ad aver compiuto il fatto di cui stiamo per raccontare non lo potremo mai sapere, ma è bene comunque mettere tutti all’erta.

Sta circolando infatti una versione contenente un trojan di PuTTY, il popolarissimo client SSH e Telnet che ha sempre consentito (anche quando non erano supportate nativamente in Microsoft Windows) di aprire terminali mediante protocollo openSSH. La versione infetta, per così dire, del popolare tool consentirebbe agli attaccanti di aprire delle backdoor per spiare le reti a cui il software si collega.

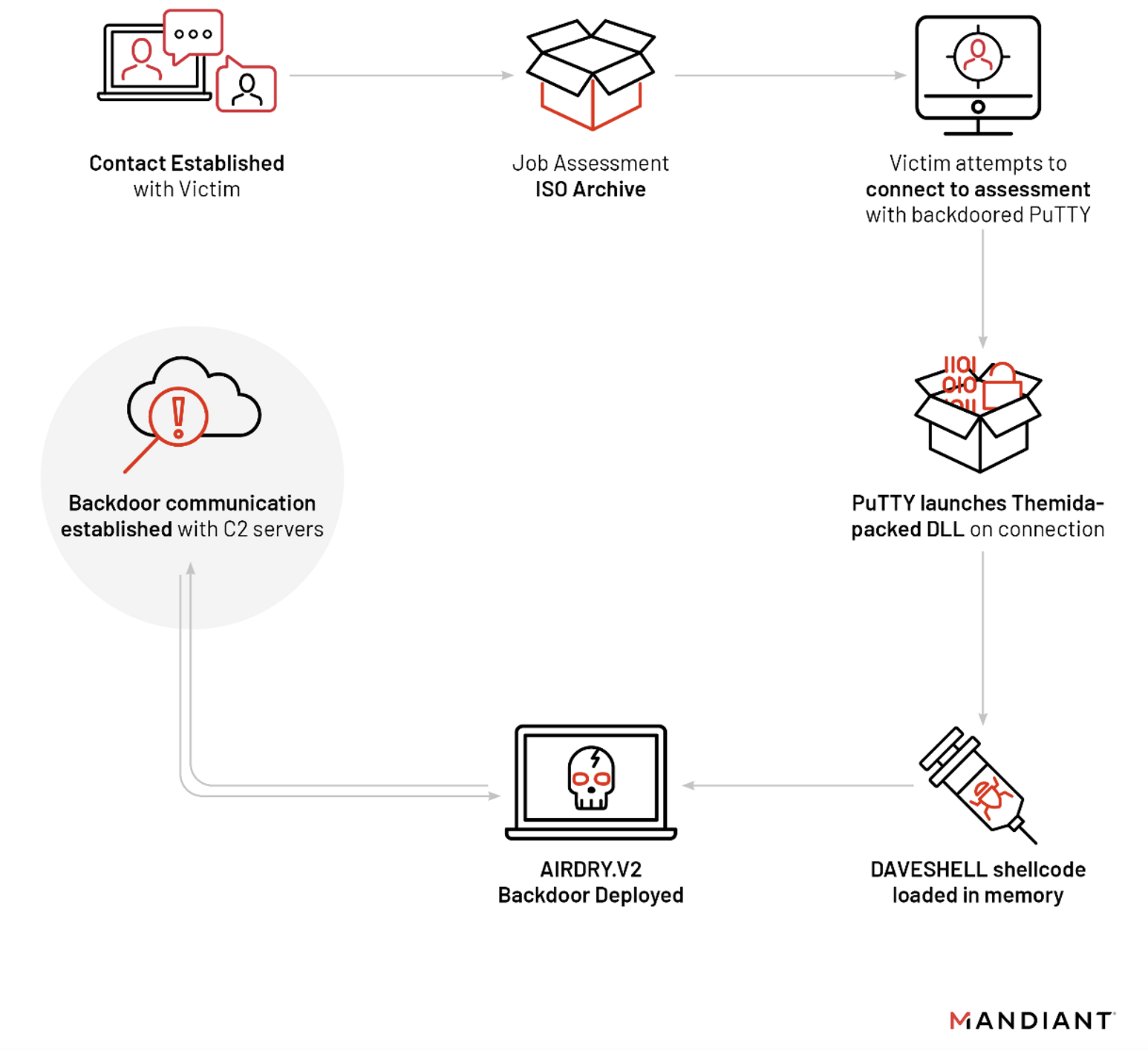

L’articolo richiama un blog post pubblicato da Mandiant che con un semplice schema riassume la modalità dell’attacco:

Quindi, come sempre accade in questi casi, alla base dell’attacco c’è una grossa fetta di social engineering che parte addirittura da Whatsapp e che convince le vittime a scaricare la versione condita di Putty. Da qui in poi è tutto “abbastanza” semplice, sotto al cofano mentre all’utente pare di effettuare una semplice connessione avviene in realtà il deploy della backdoor.

Semplice sì, ed allo stesso modo inquietante, tanto da portare l’americana CISA (Cybersecurity & Infrastructure Security Agency) a pubblicare l’analisi dello studio in merito al malware.

Null’altro da aggiungere, se non ovviamente di non installare mai nulla da fonti non fidate. Ma pare pure troppo scontato, vero?

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Lascia un commento