La notizia dell’attacco hacker mediante VMWare ESXi è arrivata un po’ ovunque, questa volta persino sui telegiornali nazionali, forse perché concomitante con i recenti disservizi di Libero e Virgilio mail (che sì, a quanto pare hanno ancora una base di utenza ancora molto ampia).

La verità però è che, come sempre, nel comunicare le varie notizie, il sassolino che cadeva dalla montagna è diventato una frana, ma solo per via della narrazione, perché nella sostanza non è successo nulla di diverso dal solito.

Anzitutto il chiarimento principale: i disservizi delle piattaforme mail boomer (dai, chiamiamole con questo nome simpatico) non hanno nulla a che vedere con il problema dei server VMWare descritto in apertura, i quali paiono infatti dovuti alla saturazione dello spazio usato dalle caselle presso il provider utilizzato da questi inestinguibili fornitori di servizi.

Tornando a VMWare, i dettagli del problema vengono ben riassunti da Bleeping Computer non in un singolo articolo, bensì in una serie, vedi “Linux version of Royal Ransomware targets VMware ESXi servers” o “Massive ESXiArgs ransomware attack targets VMware ESXi servers worldwide“.

La spiegazione è molto semplice: problemi di questo tipo sono all’ordine del giorno, da sempre.

Tanto che, per dire, VMWare stessa è dal 2021 che suggerisce di disabilitare OpenSLP, la componente utilizzata come veicolo di uno degli attacchi descritti.

Quindi basta una patch o la disabilitazione di un servizio, semplice no?

Mica tanto, perché leggendo la lista di tutte le aziende invischiate nei ricatti di questi ransomware, sembra proprio che seguire il ciclo di patch dei propri sistemi non sia così normale e scontato. Se questo, ahi noi, non è una novità, il problema in questo caso è che quando le componenti fallate vengono addirittura esposte direttamente su internet, il danno è dietro l’angolo.

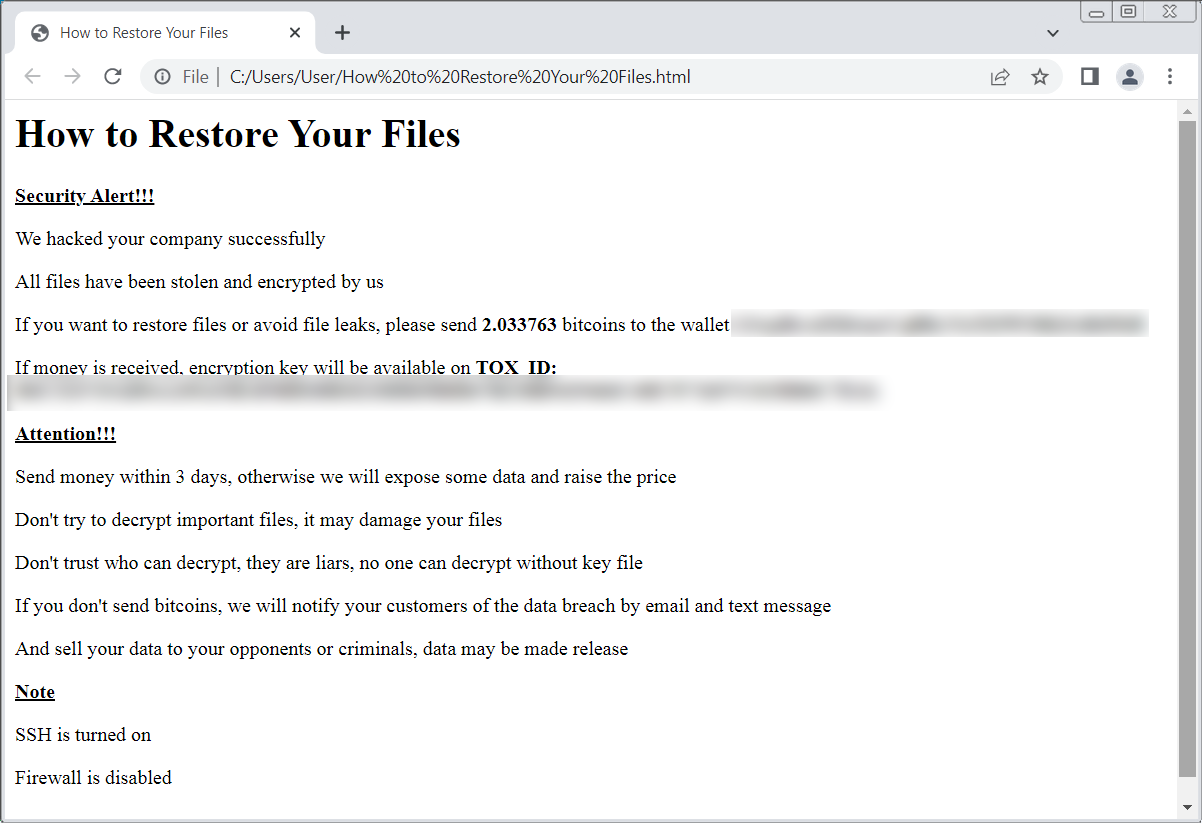

È chiaro che la prima reazione sia dire che, almeno un po’, ce la si è cercata, perché troppe sono le mancanze in fila ed il mondo del crimine informatico non perdona, quindi con tutta l’empatia possibile immaginarsi di fronte a qualcosa di simile a questo:

Non deve essere certamente bello.

Nel dubbio, quindi, il nostro suggerimento rimane invariato: aggiornare sempre, esporre solo quando serve.

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Lascia un commento