Installare pacchetti dallo store ufficiale dovrebbe essere un’operazione facile e sicura. Eppure, da un po’ di tempo ormai nello Snap Store cercare una semplice applicazione può trasformarsi in un rischio concreto di attacco informatico. Una nuova ondata di truffe mostra come i criminali informatici stiano sfruttando falle strutturali della piattaforma per colpire anche gli utenti più esperti.

Rende il quadro ancora più critico la natura proprietaria del backend di Snap, che impedisce agli utenti di comprendere in modo trasparente quali controlli vengano effettuati, come i pacchetti vengano validati e in che modo l’identità dei publisher venga verificata.

A denunciare la situazione è Alan Pope, storico contributor di Canonical, che dal 2024 monitora attivamente lo stato dello Snap Store e che, in un post su LinkedIn, ha messo in evidenza diverse criticità.

I’ve been tracking scam crypto wallet apps in the Canonical Snap Store for a couple of years now. The usual pattern: register account, publish dodgy app, wait for someone to lose their Bitcoin, get reported, get banned, repeat.

Da un paio d’anni ormai tengo traccia delle app di portafogli crittografici truffaldine presenti nel Canonical Snap Store. Il modus operandi è sempre lo stesso: registrare un account, pubblicare un’app sospetta, aspettare che qualcuno perda i propri Bitcoin, essere segnalati, essere bannati, ricominciare da capo. Ma recentemente hanno fatto un passo avanti. Ora monitorano lo Snap Store alla ricerca di editori il cui dominio è scaduto. Registrano il dominio scaduto, attivano una reimpostazione della password e prendono il controllo dell’account.

But recently they’ve evolved. They’re now monitoring the Snap Store for publishers whose domain registrations have lapsed. They register the expired domain, trigger a password reset, and take over the account.

Ma non è la prima volta che lo store Snap è nel mirino dei cybercriminali:

Come evidenziato da It’s FOSS, inizialmente i truffatori facevano uso di caratteri visivamente simili appartenenti ad altri alfabeti per imitare i nomi di applicazioni legittime. Successivamente hanno adottato una strategia più subdola, caricando aggiornamenti malevoli su applicazioni già approvate, rilasciate e apparentemente innocue, trasformandole in malware.

L’ultima evoluzione di queste tecniche, definita da Pope una vera e propria “escalation”, prevede invece la ri-registrazione di domini scaduti per ottenere il controllo di account Snap Store legittimi e considerati affidabili.

I publisher a cui è scaduto un dominio e che non lo hanno rinnovato si troverebbero infatti con il loro dominio registrato da attori terzi per il solo scopo di fare il reset della password nell’account dello Snap Store e quindi pubblicare nuovi pacchetti malevoli che sovrascrivono le vecchie applicazioni legacy e funzionanti.

In particolare, le applicazioni malevole che appaiono su Snap si spacciano per wallet di criptovalute noti, come Exodus, Trust Wallet o Ledger Live, inducendo gli utenti a inserire informazioni estremamente sensibili, come le frasi di recupero. Una volta ottenute queste credenziali, gli attaccanti possono accedere al portafoglio elettronico della vittima e svuotarlo completamente.

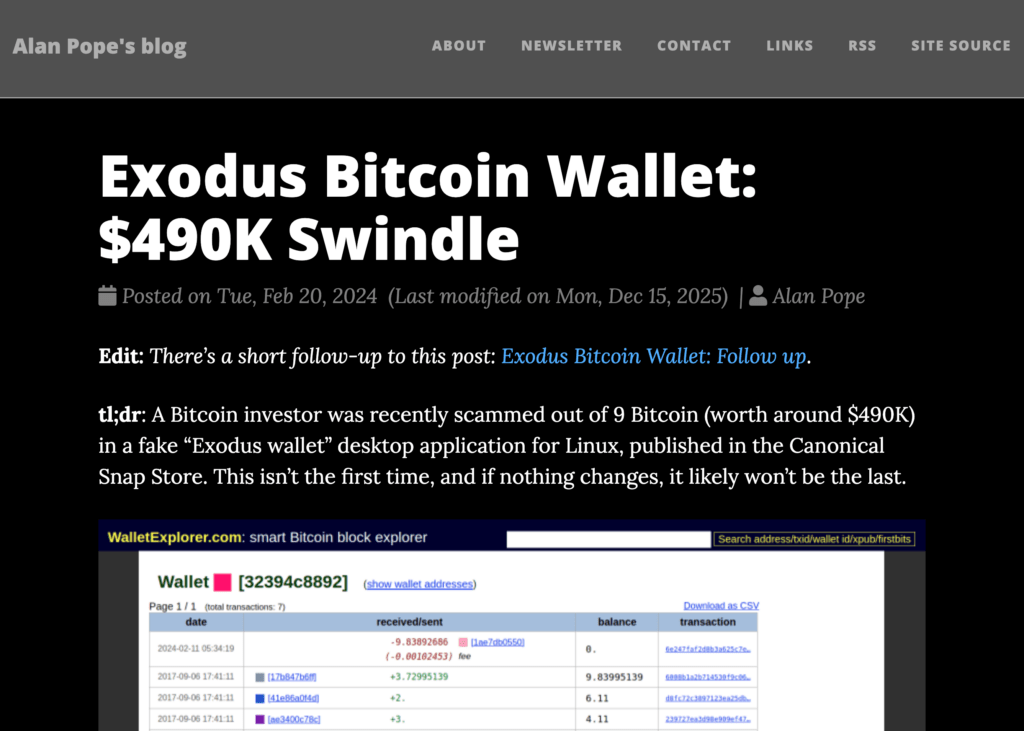

Come mostrato nell’immagine seguente, uno degli episodi più gravi documentati di recente ha portato al furto di 490.000 dollari, pari a 9 bitcoin.

La vicenda dello Snap Store non racconta solo una serie di truffe ben orchestrate, ma mette in luce un problema più profondo: la sicurezza della supply chain del software desktop. Quando un ecosistema centralizzato diventa un punto di fiducia unico, ogni falla nei processi di verifica si trasforma in un moltiplicatore di rischio.

Come sottolinea lo stesso Alan Pope, l’obiettivo non è screditare Snap o Canonical, ma portare il problema alla luce affinché venga risolto. Rafforzare i controlli sugli account, prevenire il takeover dei publisher e migliorare la reattività alle segnalazioni è una necessità.

Senza fiducia, uno strumento come Snap, pensato per semplificare e proteggere l’esperienza dell’utente, rischia di diventare il suo punto più debole.

La lezione imparata è: non dare mai per scontata la sicurezza di un pacchetto, soprattutto quando proviene dallo Snap Store.

Red Team & Offensive Security Engineer

Parlo di sicurezza informatica offensive, Linux e Open Source

Lascia un commento