Da qualche tempo emergono segnali di attività insolite nel panorama dei malware. Recentemente è stato individuato un nuovo framework chiamato VoidLink, caratterizzato da funzionalità molto più sofisticate rispetto ai malware tradizionali. I ricercatori di Check Point Research hanno descritto questa minaccia come “molto più avanzata di un normale malware”, capace di operare con grande efficacia in ambienti cloud basati su Linux, mostrando un livello di complessità finora mai osservato.

Ma cosa ha di speciale VoidLink?

Il nuovo framework, scritto in Zig, è in grado di adattarsi perfettamente ad ambienti cloud basati su Linux, riesce a funzionare in maniera silenziosa (restando in ascolto anche per lunghi periodi) e agisce al momento giusto e in base alle difese della macchina su cui è ospitato.

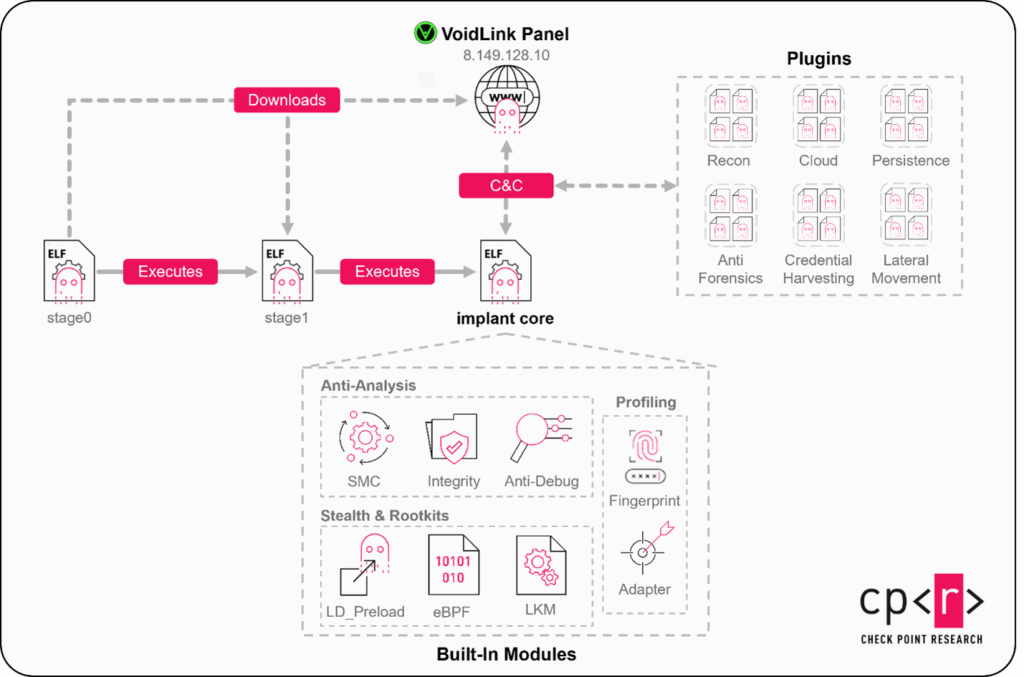

I ricercatori di Check Point Research hanno rilasciato nel loro blog una dettagliata analisi di come funziona VoidLink, studiando le tecniche di obfuscation, anti-debug e multi-staging che il malware utilizza. Nel seguente schema hanno mostrato la complessa architettura di VoidLink, evidenziando le sue capacità di anti-analisi.

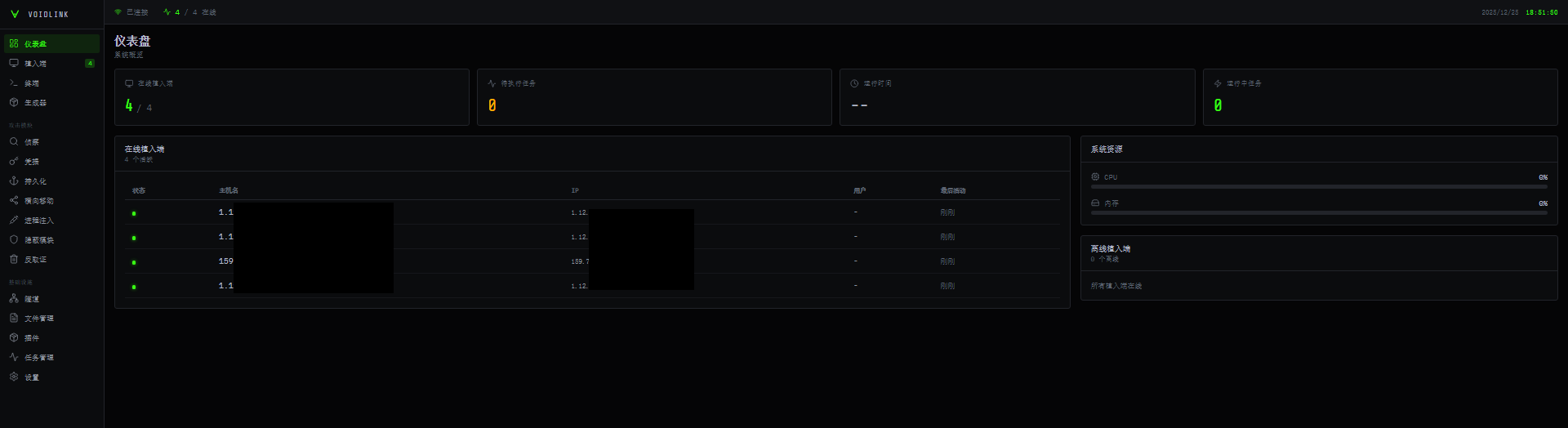

Oltre a questo, il nuovo malware dispone di un pannello di controllo con moltissime funzionalità, come

- Possibilità di lanciare e monitorare tunnel HTTP/HTTPS, ICMP e DNS

- Generare payload personalizzati in base al server vittima

- Monitorare i server vittima e controllarli tramite la funzionalità di Command & Control

- Capire se la macchina target è in un ambiente cloud come AWS, Azure o GCP usando i metadati del vendor

Oltre a questo, secondo i ricercatori, spicca una particolare funzionalità.

The most interesting component of the dashboard is the plugin management panel. It allows the operator to deploy selected modules to victims and to upload custom modules. At the time of our research, 37 plugins were available, organized into several categories: Tools, Anti-Forensics, Reconnaissance, Containers, Privilege Escalation, Lateral Movement, and “Others”.

La componente più interessante della dashboard è il pannello di gestione dei plugin. Esso consente all’attaccante di distribuire moduli selezionati alle vittime e di caricare moduli personalizzati. Al momento della nostra ricerca, erano disponibili 37 plugin, organizzati in diverse categorie: Strumenti, Anti-Tracciamento, Ricognizione, Contenitori, Escalation dei privilegi, Movimento laterale e “Altri”.

Più che un malware, VoidLink è stato definito un “ecosistema” ancora in sviluppo e mirato ad evadere difese, restare in ascolto ed attaccare al momento giusto sia su ambienti containerizzati che su macchine virtuali in cloud. Al momento Check Point non ha trovato delle chiare tracce di utilizzo di VoidLink sui sistemi monitorati, ma il malware è stato scovato su VirusTotal concentrandosi su alcuni campioni di file malevoli. Analizzando il codice sorgente, si è inoltre scoperto che l’origine di VoidLink è localizzabile in gruppi di threat actor cinesi e il framework prende spunto per alcune funzionalità dal famoso Cobalt Strike.

Insomma, dato che sappiamo ancora poco di questo malware, è importante non abbassare la guardia. Per proteggersi è fondamentale mantenere aggiornati sistemi di sicurezza e antivirus, oltre a controllare con attenzione l’infrastruttura e il traffico in entrata e in uscita dai server, così da individuare eventuali attività sospette. Queste precauzioni valgono sia per le soluzioni self-hosted sia per gli ambienti cloud. Al momento non risultano casi concreti di compromissione, ma non si può escludere che il malware sia ancora in una fase “dormiente”, pronto ad attivarsi in futuro.

Red Team & Offensive Security Engineer

Parlo di sicurezza informatica offensive, Linux e Open Source

Lascia un commento