Oggi non parleremo di una tecnologia open-source come nostro solito, ma spiegheremo – prendendo spunto da una notizia – il concetto di Distribuited Denial of Service (DDoS).

Esistono diverse tipologie di attacco informatico, ma uno dei più diffusi mira a impedire che un server fornisca i suoi servizi: non potendo collegarsi più a un sito, questo non esisterà più (creando un danno ai proprietari). Questa metodologia di attacco è chiamata Denial of Service (DoS – negazione del servizio).

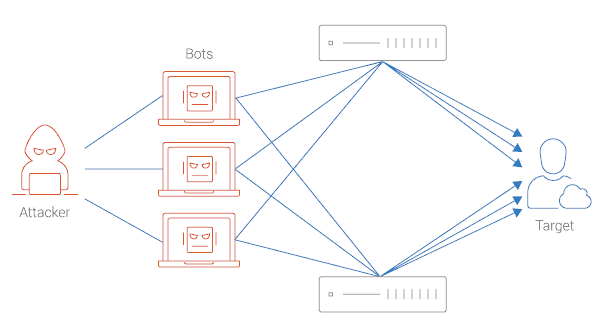

Da qualche tempo gli attacchi non sono più lanciato da un singolo computer alla volta, ma da intere reti (botnet) che – più o meno volontariamente – permettono dei DoS distribuiti (DDoS).

L’arma è la saturazione delle risorse offerte dal servizio che si vuole attaccare: oltre un certo numero, senza particolari contromisure, saranno così tante da non poter essere soddisfatte. Nessuna. Oppure la banda disponibile sarà così intasata di richieste iniziali da non lasciar passare le risposte.

E proprio per ottenere tali effetti spesso si sfruttano dei servizi che permettono di amplificare l’attacco: da un piccolo messaggio iniziale, si ricevono molte risposte o una risposta molto grande.

L’ultimo esempio è stato segnalato da un’azienda internazionale di sicurezza, Netscout, che chiama in causa il Remote Desktop Protocol (RDP) e – in particoalre – la sua implementazione UDP.

La tecnologia RDP è stato sviluppato da Microsoft come soluzione per permettere l’uso in remoto di un computer, in sicurezza: l’autenticazione e la sessione sono criptati. Sempre più spesso, il computer in questione è una macchina virtuale, in modo che l’utente possa ritrovare il proprio ambiente che si stia collegando da casa o da uno dei terminali dell’ufficio (in genere, pratica indicata come VDI – ma non divaghiamo).

Il protocollo può usare connessioni sia TCP che UDP. In particolare, queste ultime non hanno un concetto di “stato della connessione” e prevedono collegamenti unidirezionali: il server risponde all’indirizzo IP ed alla porta del mittente.

Le connessioni TCP invece tengono costantemente traccia dello stato della connessione, con una vera e propria fase iniziale di riconoscimento reciproco.

Perché tutta questa digressione? Semplicemente per rendere chiaro ed evidente come con connessioni UDP è facile farsi passare per un altro: basta mettere nella “casella mittente” delle richieste l’indirizzo di qualcun altro.

Netscout ha scoperto che ultimamente viene sfruttata una caratteristica del protocollo RDP per ottenere l’amplificazione degli attacchi: la richiesta iniziale è quasi 86 volte più piccola della risposta. Se un attaccante dovesse trovare un server RDP esposto, facendo una richiesta di 10 byte otterrebbe una risposta di 860: una discreta moltiplicazione.

Ricordate cosa dicevamo dell’UDP? È facile farsi passare per qualcun altro.

Se di server esposti ne trovassi due, e fossero entrambi su UDP, potrei fare due richieste da 10 byte, una ciascuno, e indicarmi come l’altro server: quella risposta di 860 byte non arrivere più a me, ma se la manderebbero i due server tra loro.

Abbiamo anche già detto che gli attacchi sono spesso di molte richieste, distribuite fra molti computer attaccanti: potete immaginare il traffico generato (e subito) da eventuali obbiettivi di questo tipo di attacchi.

La soluzione è semplice: permettere il servizio RDP solo dietro una Virtual Private Network (VPN) sicura, o almeno disabilitare del tutto il servizio UDP. Ricordando anche che questo genere di disservizio impatta tutta Internet: più dati inutili in giro vuol dire meno risorse a disposizione delle richieste legittime!

Ho coltivato la mia passione per l’informatica fin da bambino, coi primi programmi BASIC. In età adulta mi sono avvicinato a Linux ed alla programmazione C, per poi interessarmi di reti. Infine, il mio hobby è diventato anche il mio lavoro.

Per me il modo migliore di imparare è fare, e per questo devo utilizzare le tecnologie che ritengo interessanti; a questo scopo, il mondo opensource offre gli strumenti perfetti.

Lascia un commento