Il Flipper Zero è un dispositivo portatile open-source progettato per hacker etici, ricercatori di sicurezza e appassionati di tecnologia. Dalle dimensioni simili a quelle di un telecomando, questo strumento racchiude al suo interno un arsenale sorprendente per l’interazione e l’attacco con sistemi di vario genere.

Questo piccolo oggetto tascabile rilasciato nel 2020 da Alex Kulagin e Pavel Zhovner è diventato sempre più popolare grazie alle sue infinite possibilità: dal wireless penetration testing all’hardware hacking, fino ad arrivare a riprodurre segnali RFID e molto altro.

Con un oggetto tascabile del genere è infatti possibile sbizzarrirsi con l’hacking etico (e non) e bypassare sistemi di autenticazione fisici come cancelli, tornelli o dispositivi con scarsa protezione.

Che protocolli supporta un Flipper Zero?

Facendo riferimento al suo datasheet, Il Flipper Zero supporta numerosi protocolli di comunicazione, tra cui:

- RFID/NFC – legge e clona badge da 125 kHz usati comunemente in accessi aziendali o sistemi di pagamento.

- Radiofrequenza (sub-1GHz) – può inviare e ricevere segnali a 315/433/868 MHz, permettendo ad esempio l’apertura di cancelli automatici.

- Infrarossi – emula telecomandi per TV, climatizzatori e altri dispositivi smart.

- GPIO – si collega fisicamente ad altri hardware per emulare tastiere, inviare segnali o leggere input digitali.

- Bluetooth LE – permette di eseguire attacchi basati su bluetooth e bluetooth low energy nello specifico a device come gli smartphone

Data la grandissima varietà di protocolli supportati è ovvio che questo dispositivo sia ampiamente usato da malintenzionati per compiere una serie di azioni malevole contro le migliaia di dispositivi IOT con cui è possibile interagire ogni giorno.

Il firmware del dispositivo è reperibile sulle repository ufficiali di Flipper Zero.

Cosa posso fare nello specifico con un Flipper Zero?

Un Flipper Zero permette di scendere nel panorama dell’offensive security semplicemente da un device tascabile. Grazie alla sua versatilità è possibile usare il device come convertitore di protocolli SPI, UART, I2C e USB, fare debug e fuzzing di hardware e dispositivi elettronici.. ma in realtà è possibile fare molto di più.

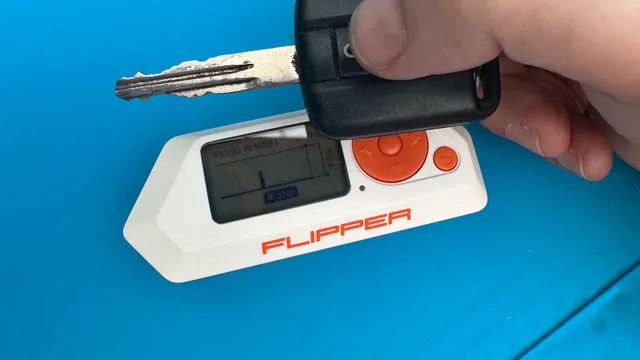

Attacchi wireless per clonare telecomandi di vecchie macchine

L’antenna wireless sub-GHz del Flipper Zero può captare segnali da telecomandi per auto.

Il Flipper Zero può infatti registrare i codici trasmessi e ritrasmetterli in un secondo momento, o addirittura provare degli attacchi “a dizionario” per cercare di indovinare il codice.

La maggior parte delle automobili è protetta da questo tipo di attacchi, grazie alla protezione del cosiddetto “rolling code” che cambia codice ad ogni utilizzo.

Sulle vecchie automobili questo tipo di attacco però ha spesso successo e riesce a captare o crackare il codice di sblocco della macchina, aprendo così le portiere per l’attaccante.

Se quindi siamo in un parcheggio con la nostra vecchia automobile e qualcuno nei paraggi ha un Flipper Zero.. probabilmente ha il codice di sblocco della nostra auto.

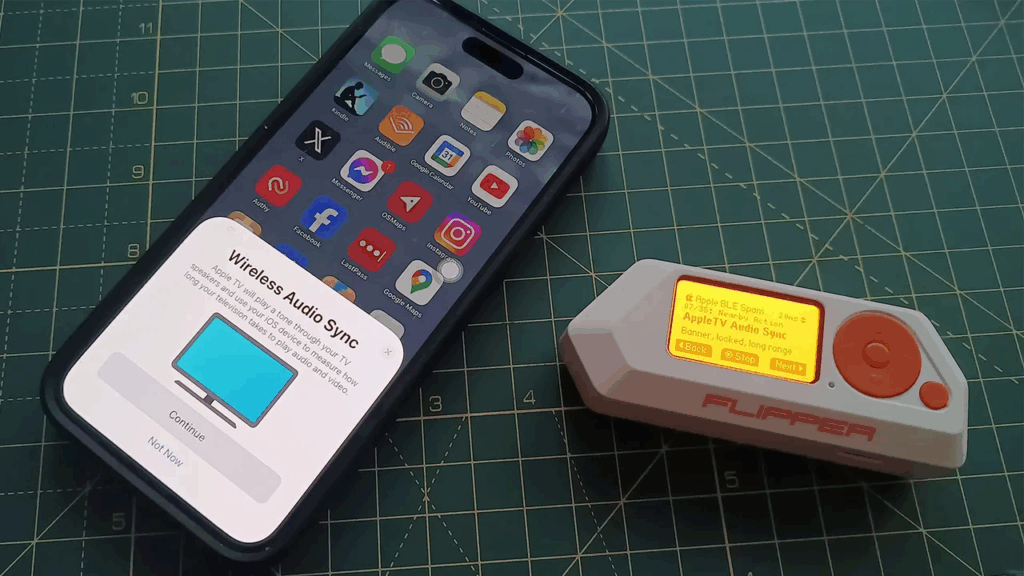

Attacchi DoS per dispositivi Apple

Il Flipper Zero è configurabile tramite il suo firmware open source in un device di Denial of Service per dispositivi Apple con funzionalità bluetooth abilitate.

Il cuore dell’attacco risiede in una vulnerabilità nel processo di accoppiamento del Bluetooth Low Energy (BLE). All’interno dell’ecosistema Apple, questa tecnologia è utilizzata da numerose funzioni come AirDrop, HandOff, iBeacon, HomeKit e alcune caratteristiche dell’Apple Watch. Utilizzando un Flipper Zero con firmware modificato, un attaccante può bombardare i dispositivi target con un numero elevato di richieste di connessione Bluetooth, provocandone il blocco e, in molti casi, il riavvio forzato.

Attualmente Apple non considera questo tipo di attacco “dannoso” e non ha rilasciato fix o mitigazioni per evitarlo.

Attacchi per manomettere semafori

Sul web circolano numerosi video che mostrano gli utilizzi più creativi del Flipper Zero. Tra questi, uno dei più curiosi riguarda un gruppo di hacker che è riuscito a far diventare verdi i semafori… o almeno, in parte.

In genere, i semafori delle nostre città non comunicano tra loro via radiofrequenza, ma utilizzano sistemi cablati o sensori locali. Tuttavia, negli Stati Uniti è diffuso un sistema chiamato Opticom, pensato per agevolare i mezzi di emergenza (come ambulanze, polizia e vigili del fuoco) permettendo loro di modificare lo stato dei semafor per ottenere il via libera nel traffico, senza dover rischiare manovre pericolose.

Il segnale Opticom non utilizza radiofrequenze classiche, bensì emissioni a infrarossi. È necessario quindi aggiungere un sistema composto da una serie di LED a infrarossi programmati per replicare le frequenze specifiche usate dal protocollo Opticom.

Una dimostrazione di questo attacco è disponibile su youtube.

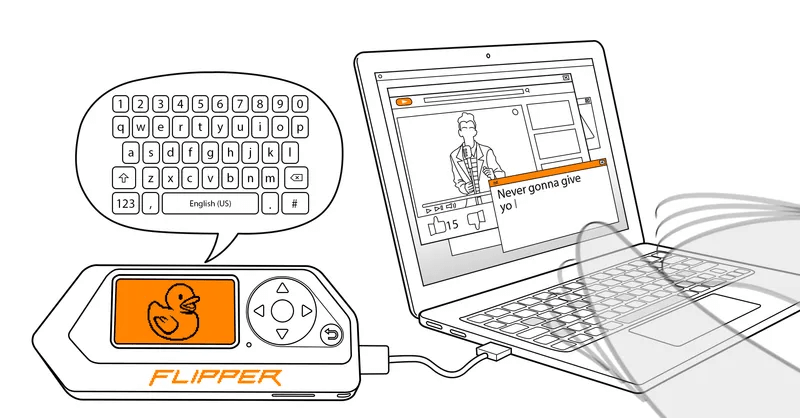

BadUSB

Un altro attacco interessante è l’attacco BadUSB che può essere facilmente attuato grazie a leggere modifiche del Flipper Zero come spiegato direttamente dagli autori del dispositivo.

Il Flipper Zero può infatti essere riconosciuto dal computer come un dispositivo di interfaccia umana (HID), come una tastiera o persino un mouse. Un dispositivo BadUSB può modificare le impostazioni di sistema, aprire backdoor, estrarre dati, avviare reverse shell o, in pratica, eseguire qualsiasi azione che richiederebbe accesso fisico al computer.

L’attacco avviene attraverso l’esecuzione di una sequenza di comandi scritta in un linguaggio chiamato Rubber Ducky Script, noto anche come DuckyScript. Questo insieme di comandi è chiamato payload.

Tutto questo inoltre è gestito tramite un’interfaccia semplice, con display monocromatico e pulsanti fisici. A rendere l’esperienza ancora più coinvolgente è la simpatica mascotte-delfino digitale sullo schermo, che reagisce all’uso dello strumento.

Il primo di una lunga serie

Dall’uscita del Flipper Zero, si è registrato un numero sempre più in aumento di questo tipo di dispositivi, anche grazie al mondo sempre più connesso e pieno di dispositivi IoT dalle “scarse difese”.

Si guardi per esempio il fratello Pwnagotchi o il successore Flipper One fino ad arrivare a veri e propri orologi d’attacco, come questo modello di DSTRIKE.

Questa grande scelta è dovuta anche al fatto che questi dispositivi hanno dei firmware completamente open source e supportati dalla comunity e sono costruibili con pochi elementi trovati su internet e di uso comune. Al posto di uno di questi device è infatti possibile utilizzare un comune Raspberry Pi appositamente modificato che può lanciare tutti gli attacchi necessari a deautenticare tutti gli utenti da una rete Wi-Fi, riprodurre segnali a basse frequenze e molto altro.

Red Team & Offensive Security Engineer

Parlo di sicurezza informatica offensive, Linux e Open Source

Lascia un commento