Durante le ultime vacanze di Pasqua si è scatenato un vero e proprio tsunami nel mondo Linux a causa di una backdoor che in qualche modo (ci arriviamo fra poco) è stata inserita all’interno dei sorgenti delle XZ Utils. La vulnerabilità di cui stiamo parlando ha già un nome ed un cognome: CVE-2024-3094 (categoria 10.0 ossia CRITICAL, la peggiore possibile) e riguarda le versioni 5.6.0 e 5.6.1 di XZ Utils.

Lo scorso venerdì, manco a dirlo di passione, Red Hat ha pubblicato in un blog alcuni dettagli che pian piano hanno delineato la portata del problema:

Yesterday, Red Hat Information Risk and Security and Red Hat Product Security learned that the latest versions of the “xz” tools and libraries contain malicious code that appears to be intended to allow unauthorized access. Specifically, this code is present in versions 5.6.0 and 5.6.1 of the libraries. […]

PLEASE IMMEDIATELY STOP USAGE OF ANY FEDORA RAWHIDE INSTANCES for work or personal activity.

Ieri Red Hat Information Risk and Security e Red Hat Product Security hanno realizzato come le versioni di tool e librerie “xz” contengono codice malevolo ideato per consentire accessi non autorizzati. Specificamente questo codice è presente nelle versioni 5.6.0 e 5.6.1 delle librerie. […]

PER FAVORE EVITATE DI USARE QUALSIASI ISTANZA DI FEDORA RAWHIDE per lavoro o attività personali.

Fedora “Rawhide” è il nome in codice per la versione di sviluppo di Fedora che include le ultime modifiche, funzionalità e aggiornamenti software prima che siano stati completamente testati e rilasciati nelle versioni stabili e per quanto possa sembrare “normale” trovare vulnerabilità in una versione di sviluppo questa situazione non lo è per nulla. Primo perché Fedora Rawhide al momento è lo sviluppo di Fedora 40, di prossima uscita, e quindi verosimilmente usata da moltissimi utenti, secondo perché il problema è di una gravità estrema, basti osservare la sua catalogazione.

Il problema è talmente grave che anche Debian ha sospeso la creazione di nuove release (vedi https://micronews.debian.org/2024/1711830544.html) e di posporre l’uscita della versione 12.06 (vedi https://linuxiac.com/debian-decided-to-postpone-the-12-6-release/) e GitHub ha disabilitato il repository upstream di XZ (vedi https://github.com/tukaani-project/xz).

L’analisi condotta da Andres Freund, ingegnere Microsoft, e pubblicata su Openwall è impietosa: chi ha infettato il repository ha inserito uno script offuscato che attiva questa backdoor. Questo script quando non riesce ad attivarsi rallenta in maniera sensibile i login SSH, ed è proprio così che Freund se n’è accorto. Quindi non fosse stato per l’esigenza di capire cosa stesse rallentando le connessioni SSH probabilmente questa backdoor avrebbe invaso ancora di più le installazioni ed i pacchetti delle varie distribuzioni che consideriamo stabili, non solo quelle evidenziate sinora, di classe “devel”.

Insomma, un grave, gravissimo pasticcio che è al momento in gestione (delizia dell’open-source), ma la cui causa parte da lontano (croce dell’open-source), molto lontano, nel 2022 precisamente, sulla mailing list xz-devel:

I haven’t lost interest but my ability to care has been fairly limited mostly due to longterm mental health issues but also due to some other things. Recently I’ve worked off-list a bit with Jia Tan on XZ Utils and perhaps he will have a bigger role in the future, we’ll see. It’s also good to keep in mind that this is an unpaid hobby project.

Non ho perso interesse, ma il tempo da dedicare al progetto è stato abbastanza limitato principalmente a causa di problemi di salute mentale a lungo termine, ed altre cose. Recentemente ho lavorato un po’ fuori lista con Jia Tan su XZ Utils e forse avrà un ruolo più importante in futuro, vedremo. È anche bene tenere presente che si tratta di un progetto hobby non retribuito.

Quindi quanto successo è molto chiaro: il maintainer del progetto, Lasse Collin, è andato in burnout e questo ruolo è risultato per così dire vacante, lasciando il software non aggiornato e facile preda dei malintenzionati che lo hanno infettato con una backdoor che, lo ricordiamo, è stata scoperta per puro caso.

Ed al danno si aggiunge la beffa, perché anche se non ci sono ancora conferme certe pare che la modifica della backdoor sia proprio stata fatta da Jia Tan, il maintainer succeduto a Collin nella gestione del progetto, che era ritenuta persona affidabile.

Da qualsiasi angolazione la si guardi questa notizia appare davvero orribile.

Chissà se insegnerà qualcosa in merito ai rischi che il corso attuale dell’open-source sta prendendo. Quando si parla di burnout, quando si discute di come dovrebbe essere migliorato il modello attuale, quando si riflette in generale su quanto diamo per scontato cose che in realtà non lo sono, il rischio è sempre quello di essere presi a schiaffi dalla realtà delle cose.

E questo di XZ è uno schiaffo bello forte.

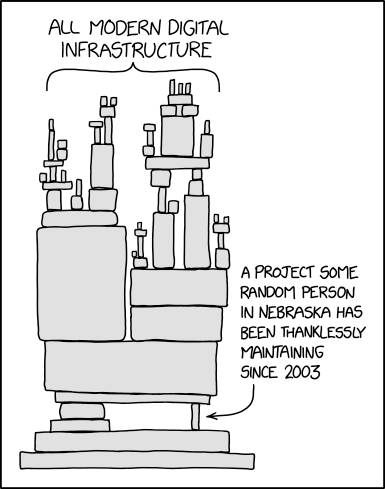

Possibile che ci si debba sempre ridurre a guardare questa vignetta di Xkcd:

A volte con un sorriso, a volte scuotendo la testa?

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Lascia un commento